接續本季報告上篇列出的一般攻擊與應用程式攻擊趨勢,接下來是關於網路層的報告。

應用程式層攻擊的目標是最終使用者嘗試訪問的服務(本例中為 HTTP/S)所在的應用程式(OSI 模型的第 7 層),而網路層攻擊以網路基礎結構(例如聯網路由器和伺服器)和網際網路鏈路本身為目標。

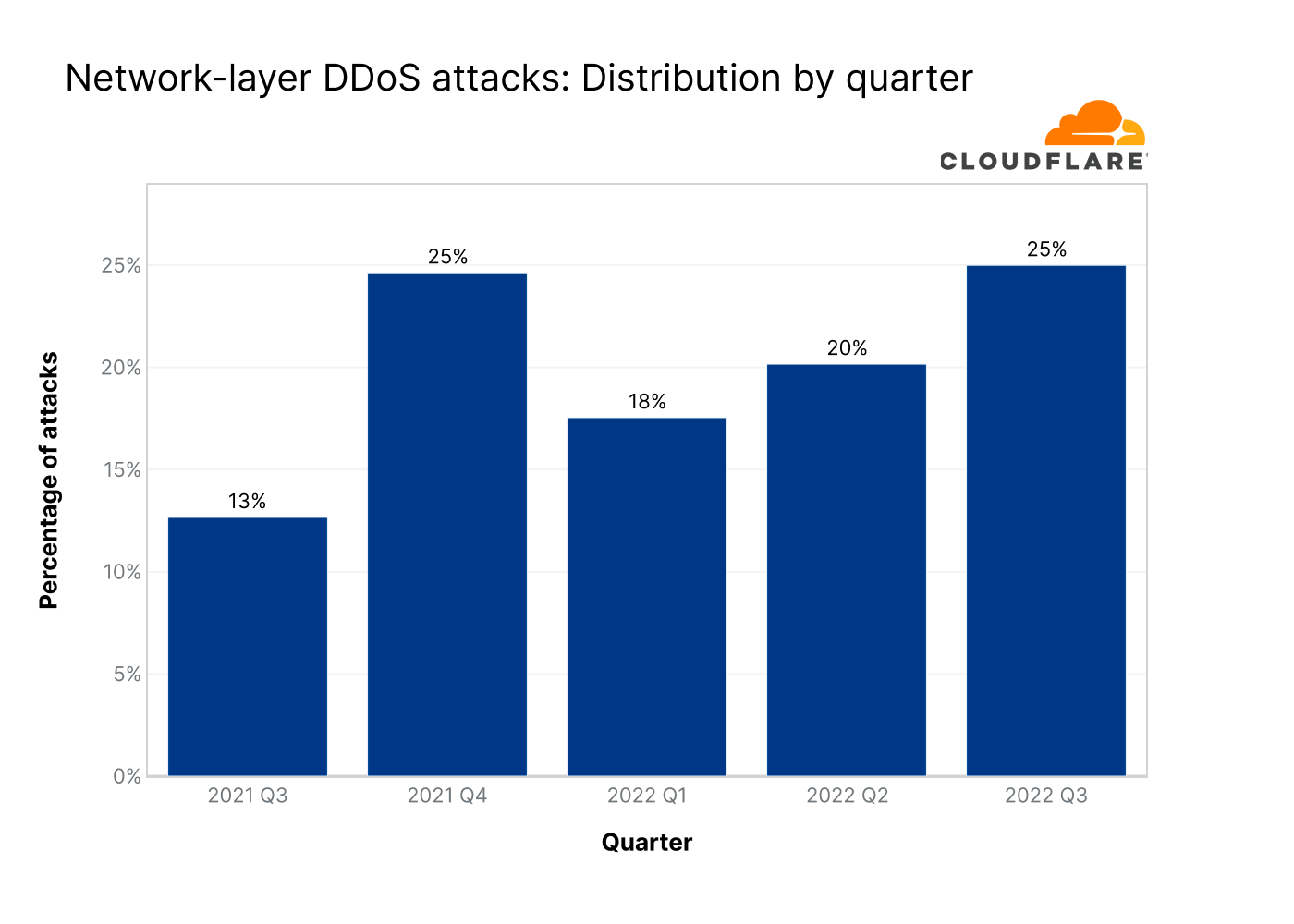

在第三季度,我們看到第 3 層/第 4 層 DDoS 攻擊出現大流量激增 — 較去年同期增加 97%,較上一季度增加 24%。而且,觀察示意圖時,我們可以清楚看到過去三個季度以來攻擊增加的趨勢。

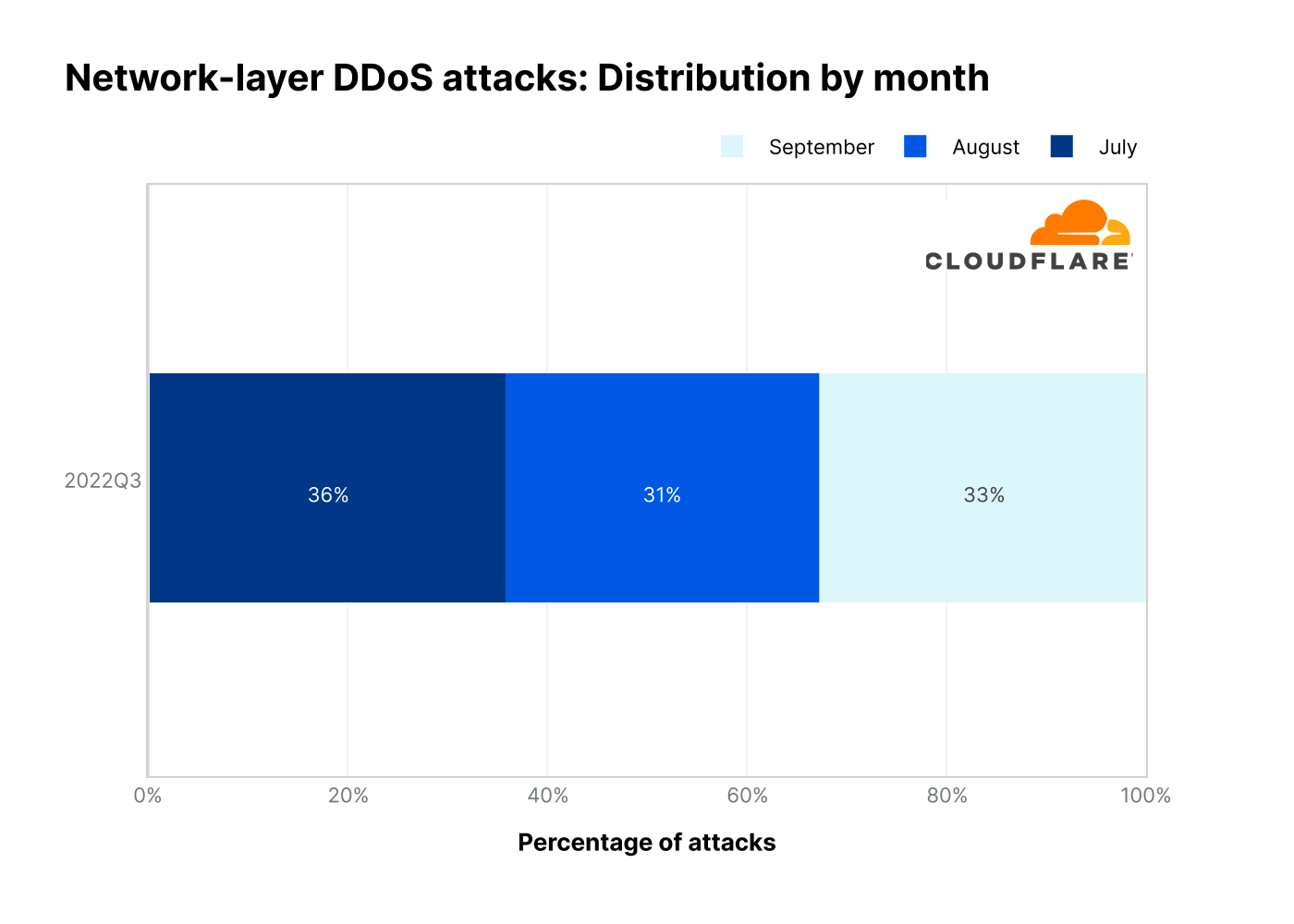

深入瞭解該季度後,可明顯看到攻擊大部分平均分散在整個季度 — 7 月所佔比例稍高。

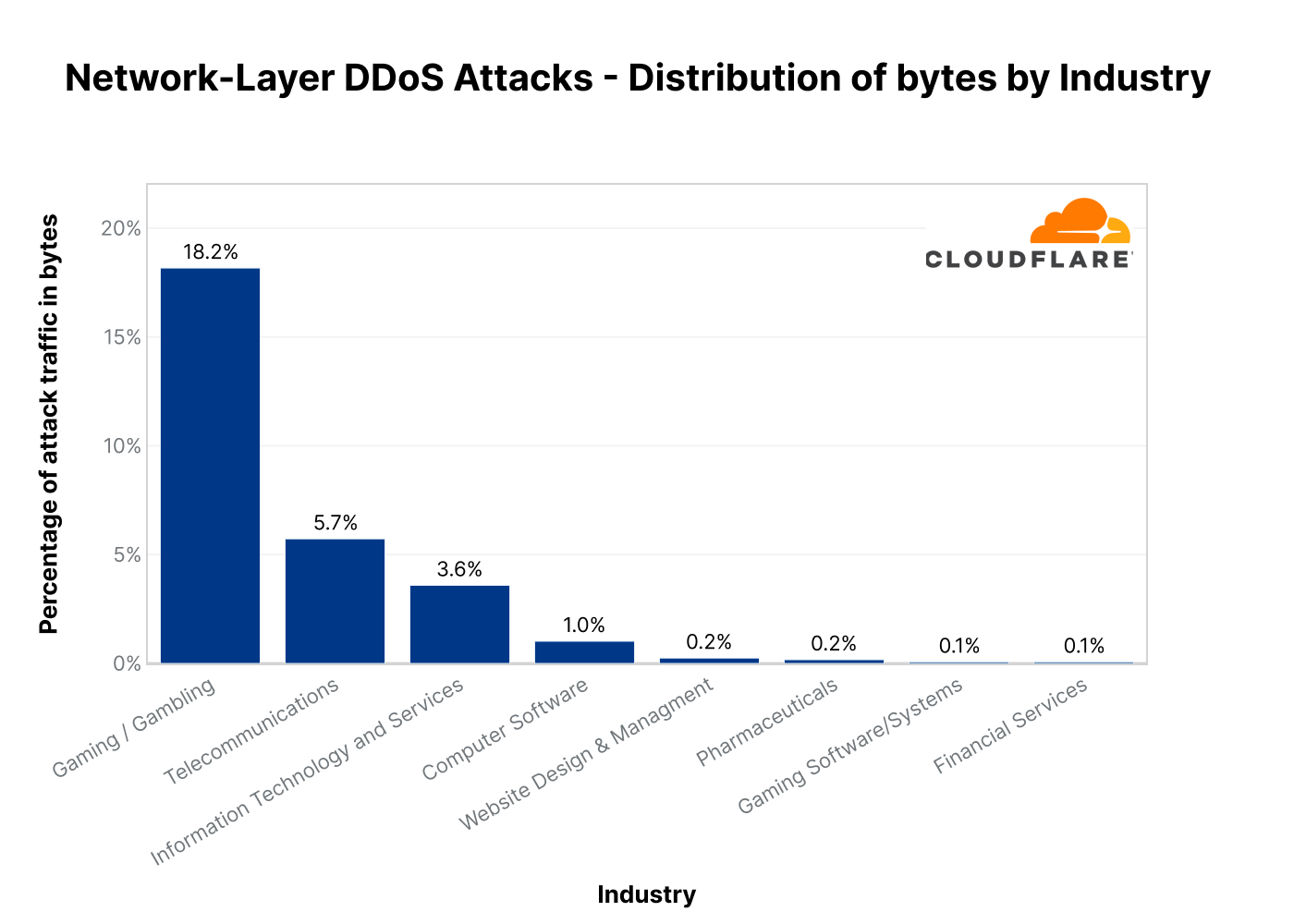

第 3 層/第 4 層 DDoS 攻擊在第三季度最常攻擊遊戲/博弈產業。在 Cloudflare 針對遊戲/博弈網路擷取的每五個位元中,幾乎就有一個位元是來自 DDoS 攻擊。這代表較上一季度暴增了 381%。

最常受到攻擊的第三名產業為電信業 — 幾乎有 6% 針對電信業網路的位元是來自 DDoS 攻擊。這代表先前季度為最常受到第 3 層/第 4 層 DDoS 攻擊的電信業產業,在本季度下降 58%。

再來是資訊技術和服務產業,以及軟體產業。我們可看到攻擊均大幅成長 — 較上一季度分別是 89% 和 150%。

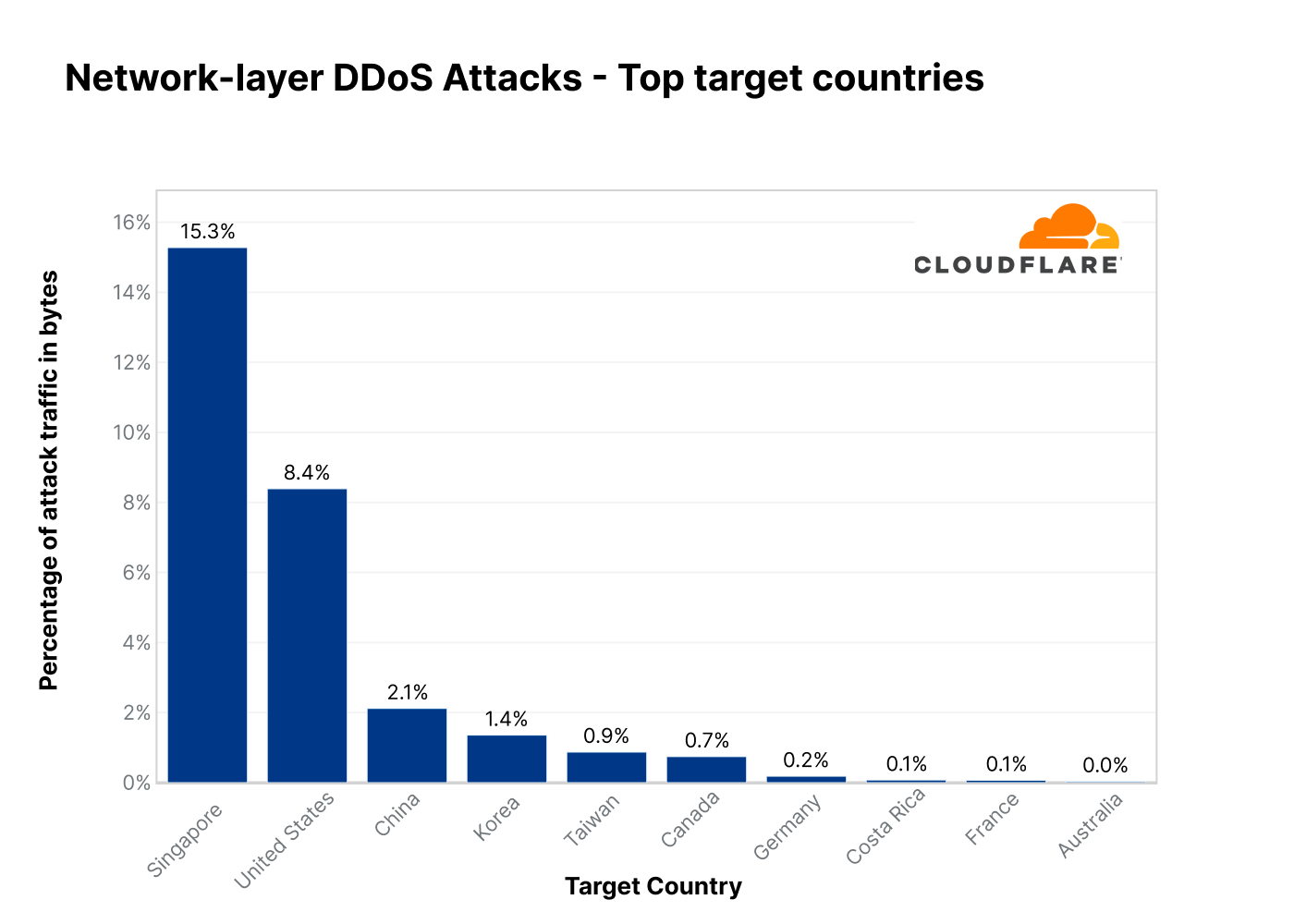

在第三季度,新加坡地區公司出現頻率最高的第 3 層/第 4 層 DDoS 攻擊 — 在其網路中超過所有位元的 15% 皆與 DDoS 攻擊相關聯。這代表較上一季度大幅增加 1,175%。

美國為第二名,鎖定美國網路的攻擊流量較上一季度增加 45%。第三名是中國,較上一季度增加 62%。對台灣公司的攻擊較上一季度也增加 200%。

在第三季度,Cloudflare 位於亞塞拜然的資料中心出現大比例的攻擊流量。超過所有擷取封包的三分之一皆為第 3 層/第 4 層 DDoS 攻擊。這代表較上一季度增加 44%,較去年同期大幅增加 59 倍。

同樣地,我們在突尼西亞的資料中心大幅增加攻擊封包 - 較去年數量增加 173 倍。辛巴威和德國同樣出現大量的攻擊。

在東亞方面,我們可以看到台灣資料中心的攻擊也有所增加 — 較上一季度增加 207%,較去年同期增加 1,989%。我們發現日本出現類似的數字,攻擊較上一季度增加 278%,較去年同期增加 1,921%。

在烏克蘭方面,實際上可看到我們在烏克蘭和俄羅斯地區資料中心觀察到的攻擊封包量有所下降 — 較上一季度分別是 49% 和 16%。

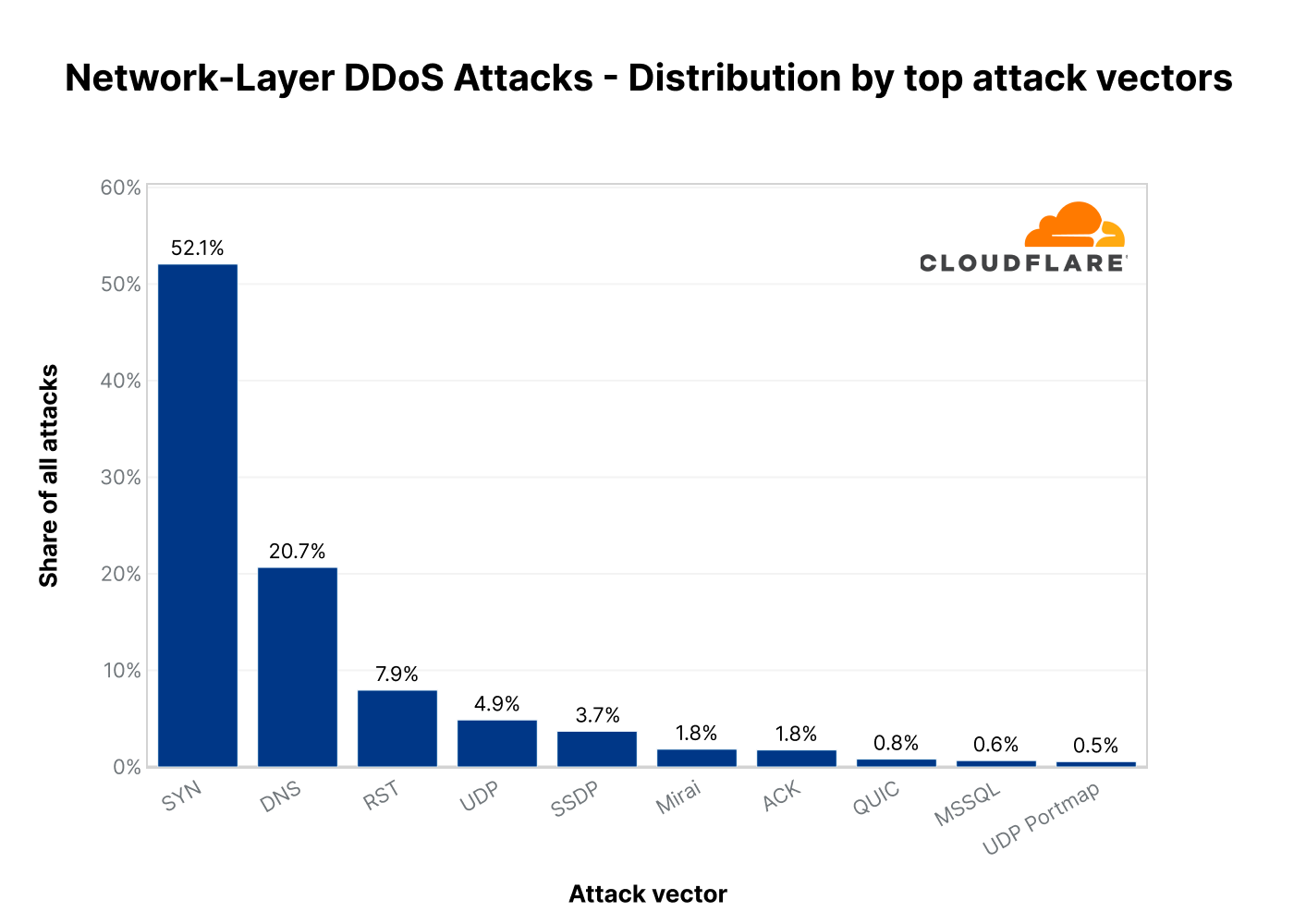

攻擊手段是用於發起攻擊,或者試圖達成阻斷服務的方式。共同佔有 71% 的比例,SYN 洪水攻擊和 DNS 攻擊還是第三季度最熱門的 DDoS 攻擊手段。

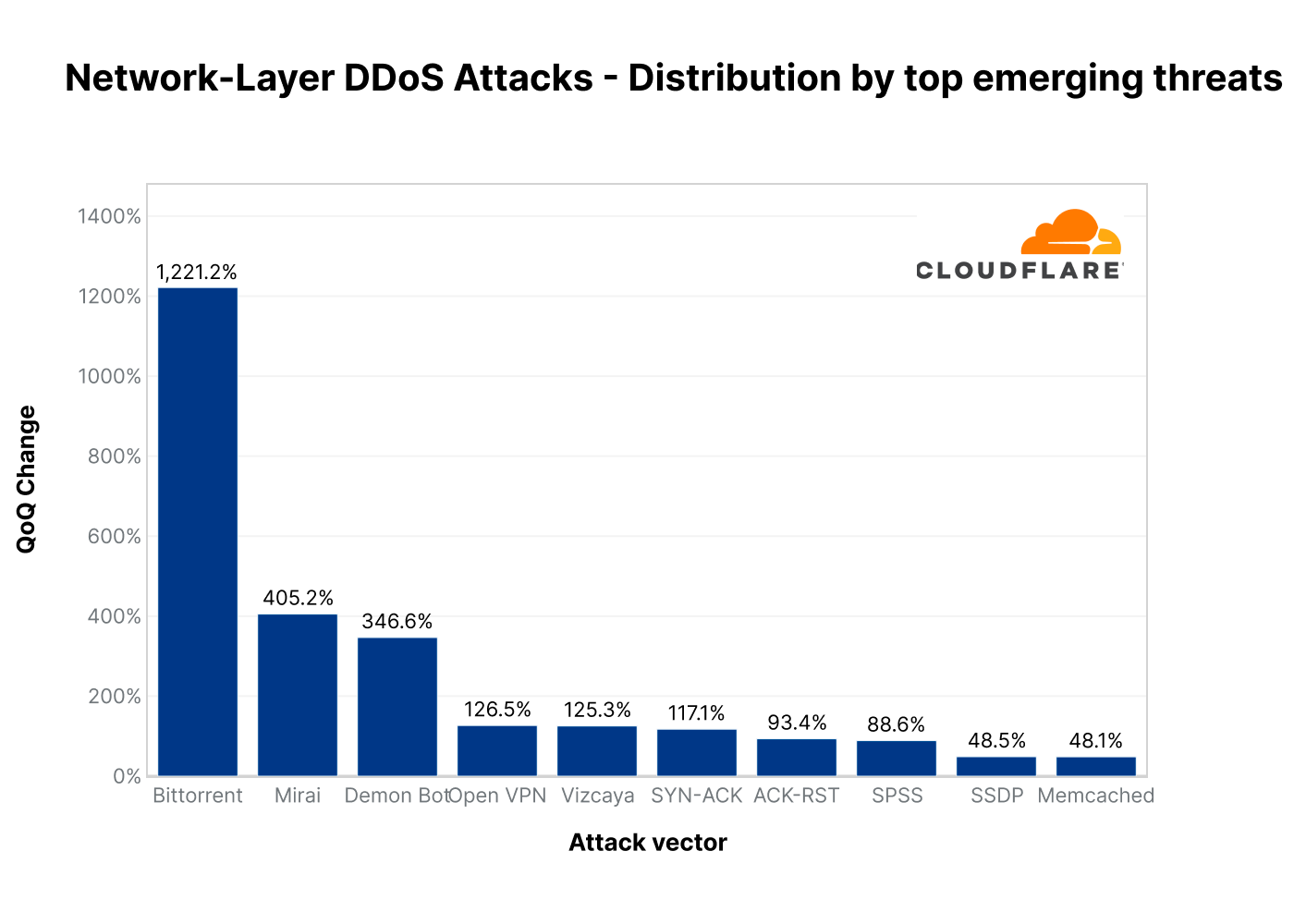

上一個季度,我們看到濫用 CHARGEN 通訊協定、Ubiquity Discovery 通訊協定的攻擊,以及 Memcached 反射攻擊捲土重來。雖然 Memcached DDoS 攻擊的成長也稍有增加 (48%),但在此季度,濫用 BitTorrent 通訊協定的攻擊 (1,221%),以及由 Mirai 殭屍網路及其變體發起的攻擊,增加幅度更大。

BitTorrent DDoS 攻擊較上一季度增加 1,221%

BitTorrent 通訊協定是用於點對點檔案共用的通訊協定。為了協助 BitTorrent 客戶有效尋找並下載檔案,BitTorrent 客戶可使用 BitTorrent 追蹤器或分散式雜湊表 (DHT)識別為所需檔案製作種子的各個點。此概念可用於發起 DDoS 攻擊。惡意執行者可在追蹤者和 DHT 系統中假裝植入程式 IP 位址欺騙受害者的 IP 位址。接著,客戶就會從那些 IP 要求檔案。只要有足夠數量的客戶要求檔案,即可對客戶發起超過其掌握能力的流量洪水攻擊。

Mirai DDoS 攻擊較上一季度增加 405%

Mirai 惡意軟體會感染在 ARC 處理器上執行的智慧型裝置,並將它們轉換為用於發起 DDoS 攻擊的殭屍網路。此處理器會執行精簡版的 Linux 作業系統。如果預設使用者名稱和密碼組合未變更,Mirai 即可登入裝置、感染並接管。殭屍網路操作員可中斷殭屍網路,以便在受害者 IP 位址發起 UDP 封包的洪水攻擊,對他們進行轟炸。

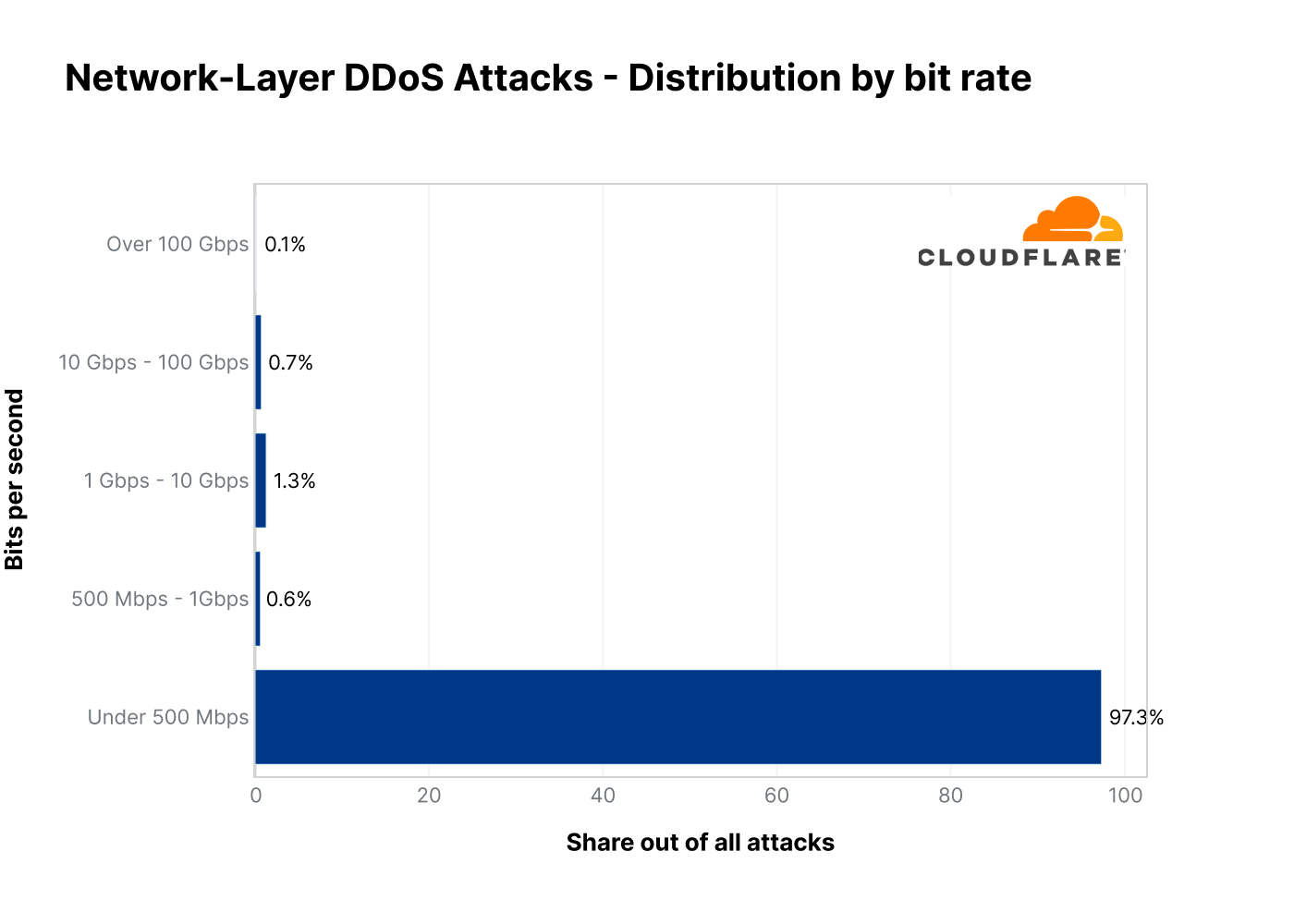

雖然大 TB 型攻擊變得越來越頻繁,他們仍屬於異常狀況。大部分還是小型攻擊(就 Cloudflare 的規模來說)。超過 95% 的攻擊高峰低於 50,000 個每秒封包數 (pps),且超過 97% 低於 500 個每秒兆位元數 (Mbps)。我們稱之為「網路破壞行為」。

什麼是網路破壞行為?與旨在對公共或私人實體財產 — 例如在建築物牆面塗鴉 — 造成蓄意破壞的「經典」破壞行為相反,在網路世界中,網路破壞行為是對網際網路設備造成蓄意傷害的行為。現今,各種殭屍網路的來源程式碼均可在線上使用,且有大量可用於發起封包洪水攻擊的免費工具。只要將那些工具導向網際網路設備,任何指令碼小子都能夠使用那些工具在考試期間對他們的學校,或是他們想打擊或干擾的任何其他網站發起攻擊。這與組織型犯罪、進階持續威脅執行者,以及能夠發起更大規模且複雜攻擊的國家層級執行者相反。

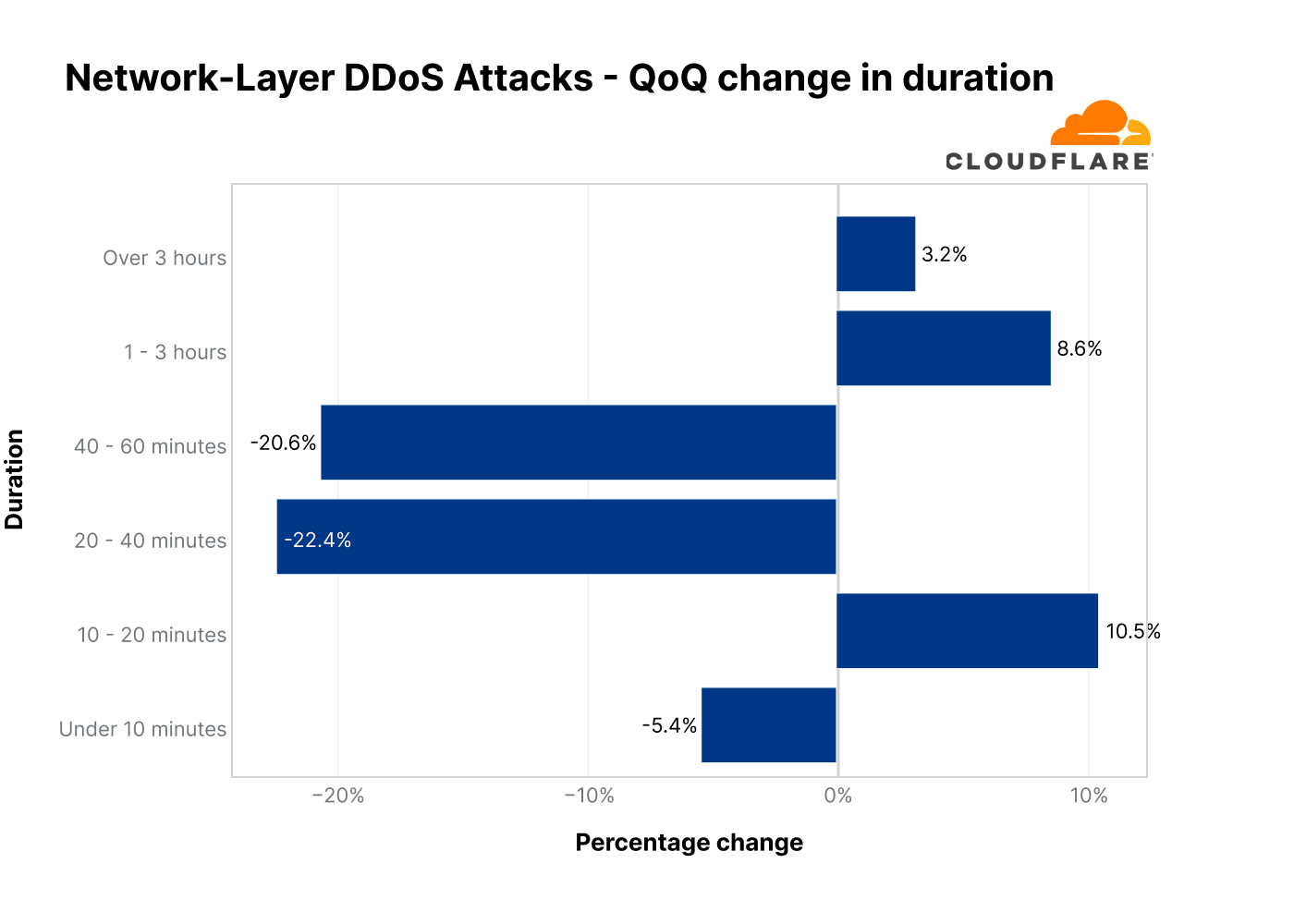

同樣地,大多數攻擊的時間都不長,並會在 20 分鐘內結束 (94%)。我們在此季度看到 1 至 3 小時的攻擊增加 9%、超過 3 小時的攻擊增加 3% — 但那些還是異常狀況。

即使是最大規模的攻擊,例如我們稍早在本季度緩解的 2.5 Tbps 攻擊,以及我們在夏天緩解的每秒 26M 個請求的攻擊,攻擊高峰的持續時間並不長。整個 2.5 Tbps 的攻擊持續了大約 2 分鐘,而每秒 26M 個要求的攻擊只有 15 秒。這突顯了自動化永遠連線解決方案的需求。安全團隊的回應速度不夠快。當安全工程師看到手機上的 PagerDuty 通知時,攻擊早已平息。

攻擊可能會由人類發起,但其執行者為機器人 — 而且為了打場勝戰,您必須利用機器人對抗機器人。請務必自動化執行偵測與緩解作業,因為只依賴人類的話,防禦者會因此屈居下風。Cloudflare 的自動化系統不斷為我們客戶偵測並緩解 DDoS 攻擊,他們就可以省下心力。

多年來,攻擊者和雇佣攻擊者在發動 DDoS 攻擊上更加輕鬆、成本低廉且方便存取。但是,既然攻擊者變得越來越輕鬆,我們也想確保任何規模之組織的防禦者也能夠更輕鬆(並免費)地保護自身免於任何規模的 DDoS 攻擊。自 2017 年以來,我們一直免費向所有客戶提供非計量且無限制的 DDoS 保護 — 當時我們是開創此概念的先鋒。Cloudflare 的使命就是協助建置更好的網際網路,而更好的網際網路就是對每個人來說更安全、更快速且更可靠的環境 - 即使面臨 DDoS 攻擊也一樣。