Cloudflare新權限設定功能 Domain Scoped Roles 有效管理角色權限

隨著域組的引入,帳戶所有者可以按組而不是單獨授予用戶對域的訪問權限。可以在這些組中添加域或從中刪除域,以自動更新有權訪問該組的人員的訪問權限。這減少了管理用戶訪問的工作量。

Cloudflare 允許將用戶訪問範圍限定在域名內,從而使企業帳戶所有者可以更輕鬆地管理其團隊對 Cloudflare 的訪問。確保用戶完全擁有他們需要的訪問權限是至關重要的,Domain Scoped Roles 向前邁出了重要的一步。此外,隨著域組的引入,帳戶所有者可以按組而不是單獨授予用戶對域名的訪問權限。可以在這些組中添加域名或從中刪除域名,以自動更新有權訪問該組的人員的訪問權限。這減少了管理用戶訪問的工作量。

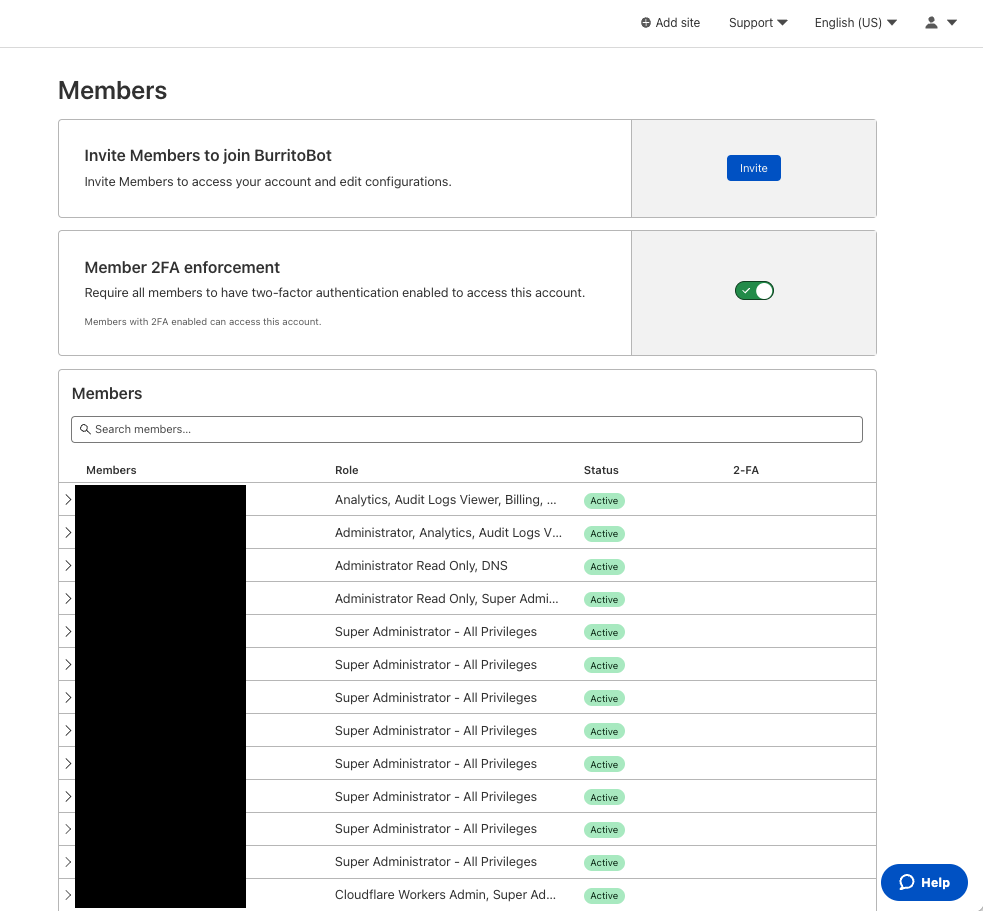

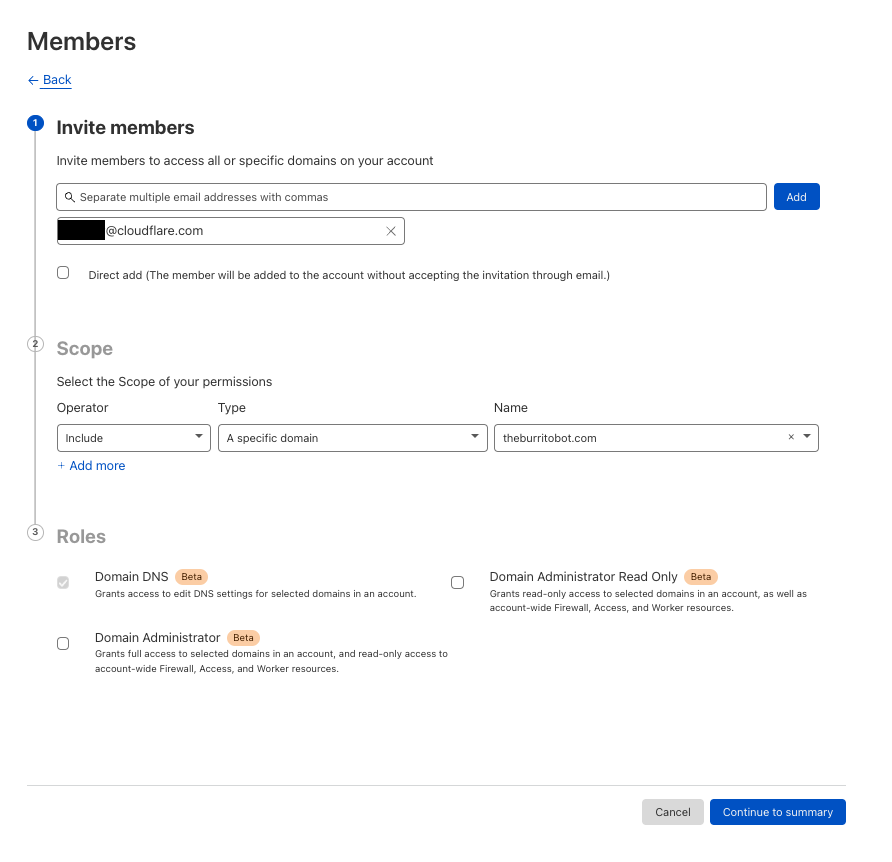

如何使用Domain Scoped Roles

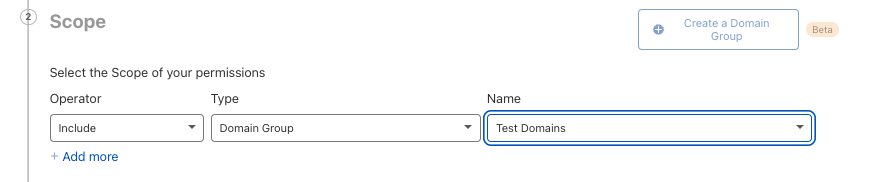

- 邀請新成員時,需要提供三樣東西:

- 邀請哪些用戶。

- 他們可以訪問的資源範圍:

- 選擇“所有域”將允許您選擇legacy roles。

- 將決定授予哪些權限的角色。

圖示: 為Domain Scoped Roles 設定的後台畫面

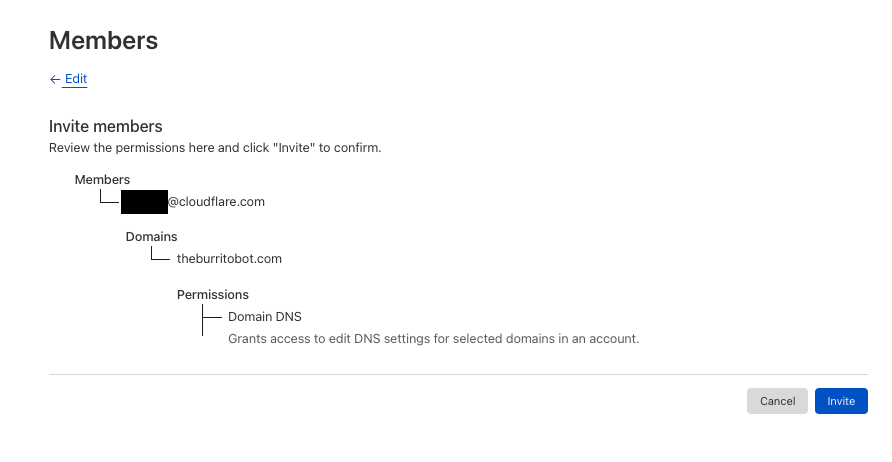

設定完成後,點選Members,您將能夠確認用戶、範圍和角色。

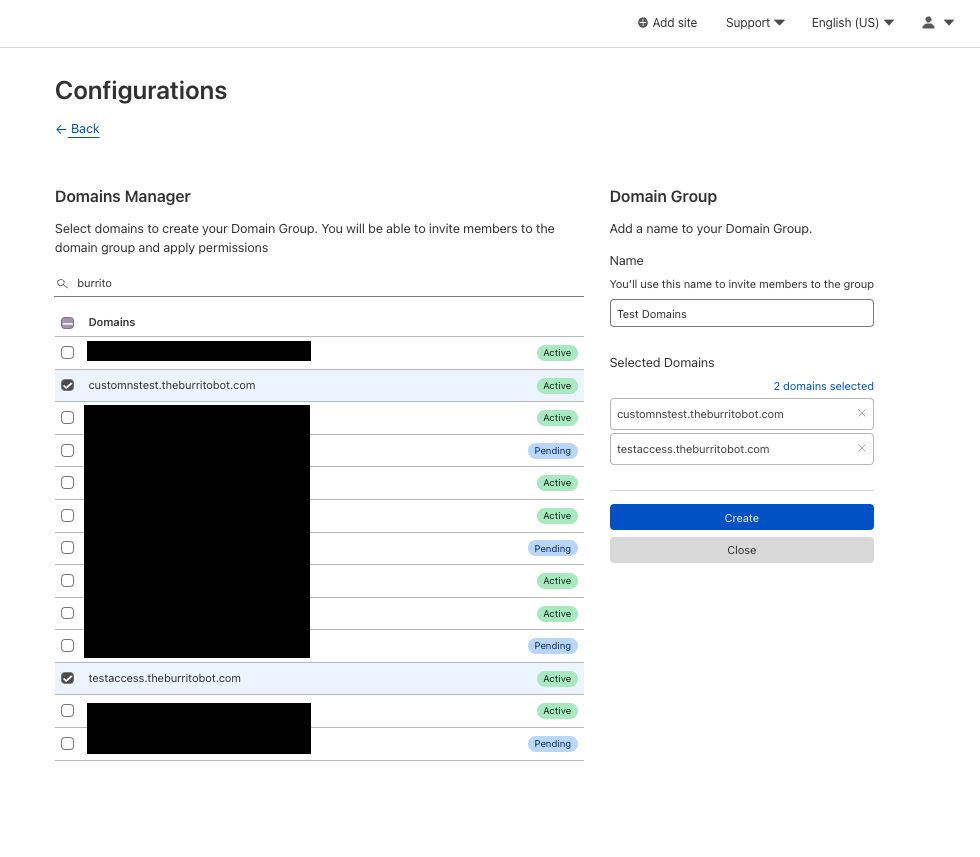

Scope可以將域名設為Domain群組-方便有效管理

除了為每個用戶手動創建包含或排除列表之外,帳戶所有者還可以創建域名Group以允許將一個或多個用戶授予成一個群組。可以從成員邀請流程或直接從 Account Configurations -> Lists創建域名群組。創建域名群組時,用戶選擇要包含的域名,從那時起,在邀請用戶加入帳戶時可以使用該群組。

後台顯示如下:

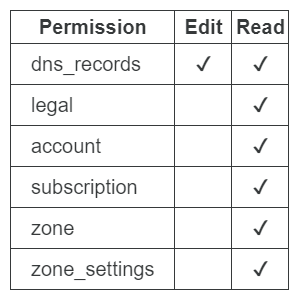

舊版 DNS 使用者管理權限

雖然簡單明瞭,但它有很多缺點。首先,這意味著無法定義應用權限的資源限制,無論是一組資源還是資源屬性。其次,給定“資源”的權限只是讀取或編輯,其中編輯包括創建和刪除。這些並不能完全滿足可能存在的需求——例如,在允許編輯的同時限制刪除。

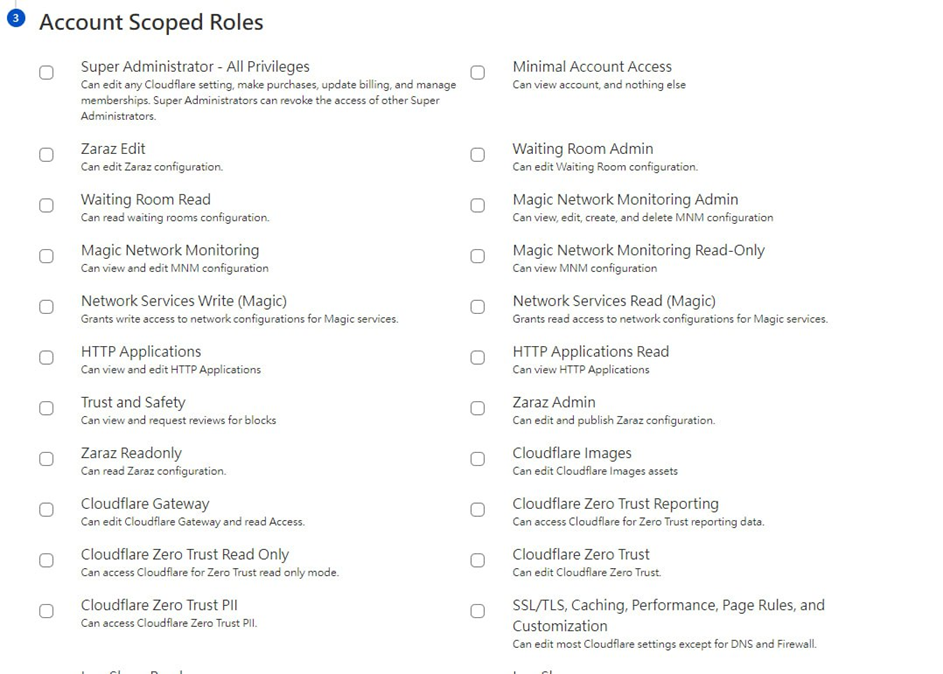

Cloudflare 公布新的權限設定功能-Bach系統

Cloudflare 公布新的權限設定功能-Bach系統,是設計給 Domain Scoped Roles Bach 的新權限系統。Bach 提供了一個基於策略的系統,用於定義對 Cloudflare 控制平面的授權。授權定義了某人可以在系統中做什麼。這使客戶能夠定義更精細的權限和資源範圍。資源可以是用戶與之交互的任何對象,無論是帳戶、區域、工作人員環境還是 DNS 記錄等等。而在 Cloudflare 的舊系統,每個角色都定義了適用於的廣泛權限僅對於”整個Account”,而新系統Bach 的策略允許「更深層次的權限授予」,這些權限可以限定為資源集。

比較舊系統及Bach系統的比較。通常,用戶的權限由分配給他們的“角色”定義。新系統的功能設定其中包含可以設定的功能更多,例如:“超級管理員”、“管理員”、“Cloudflare for Teams”和“Cloudflare Workers Admin”等。在舊系統中,每一個都只有一組明確的簡單權限,如“workers:read”、“workers:edit”或“zones:edit”。為了更改區域設置,參與者需要擁有“區域:編輯”權限——可以從多個角色之一授予該權限。

新Bach系統權限設定功能如下:

如果您對於本篇文章或Cloudflare有什麼需要進一步了解,都歡迎與樂雲聯繫,我們會盡快為您解答!