2022 年第四季度也是最後一個季度的 DDoS 威脅報告。本報告包括有關 DDoS 威脅形勢的見解和趨勢 - 正如在 Cloudflare 的全球網路中觀察到的那樣。

報告內容有包含以下指標性介紹:

- 應用層DDoS攻擊的目標行業

- 應用層 DDoS 攻擊的目標國家/地區

- 應用層DDoS攻擊來源

- 網路層DDoS攻擊的目標行業

- 網路層 DDoS 攻擊的目標國家/地區

最受 DDoS 攻擊攻擊的行業

- HTTP DDoS攻擊佔航空航天互聯網資產所有流量的35%。

- 同樣,遊戲/賭博和金融行業超過三分之一的流量是網路層DDoS攻擊流量。

- 教育管理公司高達92%的流量是網路層DDoS攻擊的一部分。同樣,資訊技術和服務以及公共關係和通信行業73%的流量也是網路層DDoS攻擊。

DDoS 攻擊的來源和目標

- 在第四季度,Cloudflare後面的中國互聯網資產的網路層流量中有4%是網路層DDoS攻擊的一部分。同樣,立陶宛Cloudflare客戶的流量中超過93%和芬蘭Cloudflare客戶流量的86%是攻擊流量。

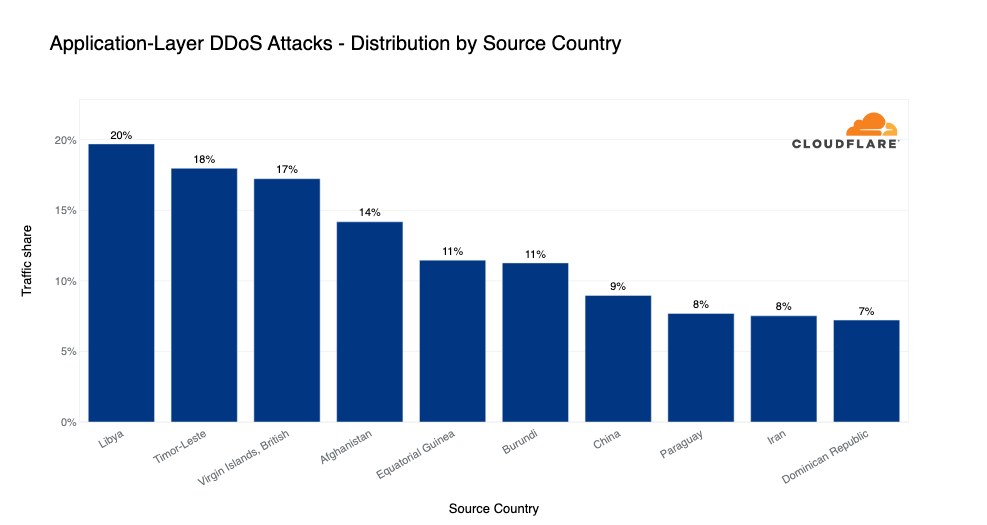

- 在應用層,Cloudflare後面的喬治亞互聯網資產超過42%的流量是HTTP DDoS攻擊的一部分,其次是伯利茲(28%)和聖馬利諾(略低於20%),排名第三。Cloudflare看到的來自利比亞的所有流量中,幾乎有20%是應用層DDoS攻擊流量。

- Cloudflare位於波札那的數據中心記錄的所有流量中,超過52%是網路層DDoS攻擊流量。同樣,在Cloudflare位於亞塞拜然,巴拉圭和巴勒斯坦的數據中心,網路層DDoS攻擊流量約佔所有流量的40%。

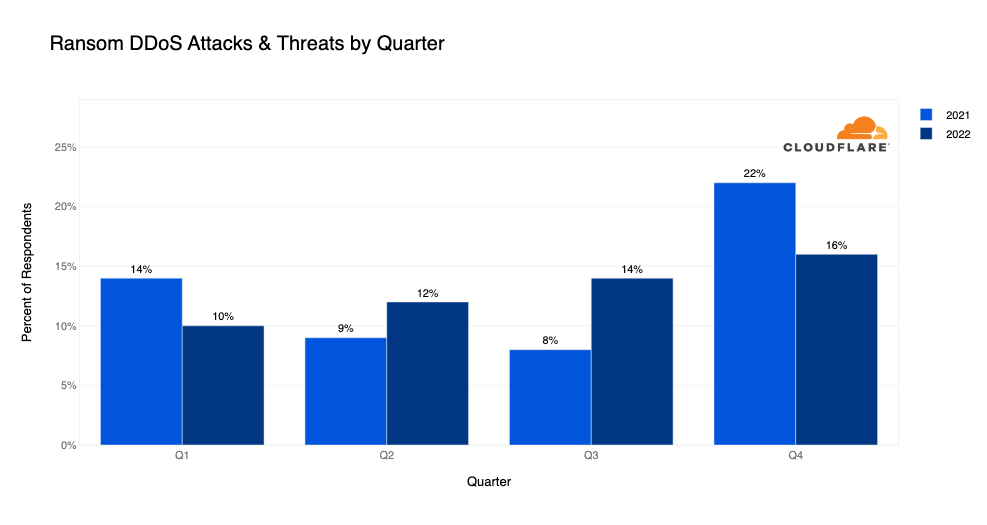

贖金 DDoS 攻擊

與勒索軟體攻擊相反,受害者被誘騙下載檔或按兩下加密和鎖定其電腦文件的電子郵件連結,直到他們支付贖金,Ransom DDoS 攻擊對攻擊者來說要容易得多。贖金 DDoS 攻擊不需要誘騙受害者打開電子郵件或按兩下連結,也不需要進行網路入侵或立足點。

在 Ransom DDoS 攻擊中,攻擊者不需要訪問受害者的電腦,而只需向他們發送足夠的流量,從而對他們的互聯網服務產生負面影響。攻擊者將要求支付贖金,通常以比特幣的形式,以阻止和/或避免進一步的攻擊。

在 2022 年最後一個季度,回應我們調查的 Cloudflare 客戶中有 16% 報告說,他們成為 HTTP DDoS 攻擊的目標,並伴隨著威脅或贖金票據。這意味著環比增長 14%,但報告的贖金 DDoS 攻擊同比下降 16%。

2021 年和 2022 年 DDoS 勒索攻擊季度分佈(每個直條代表回報勒索攻擊的使用者百分比)

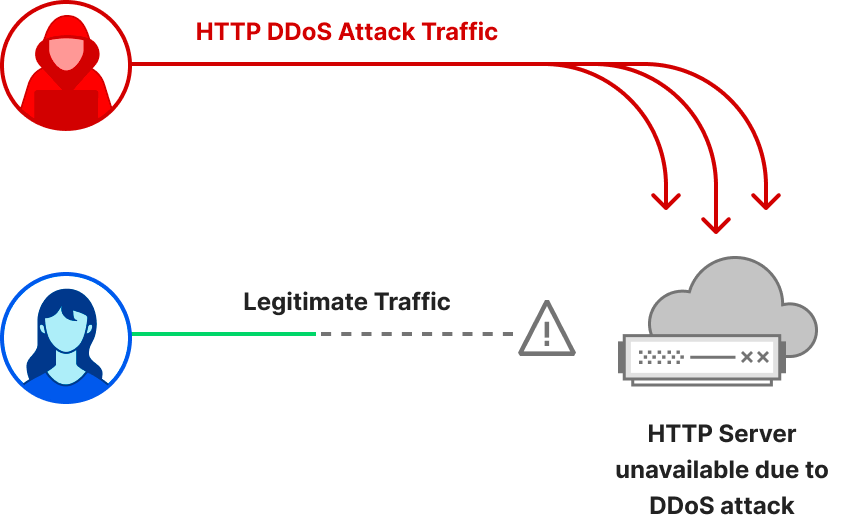

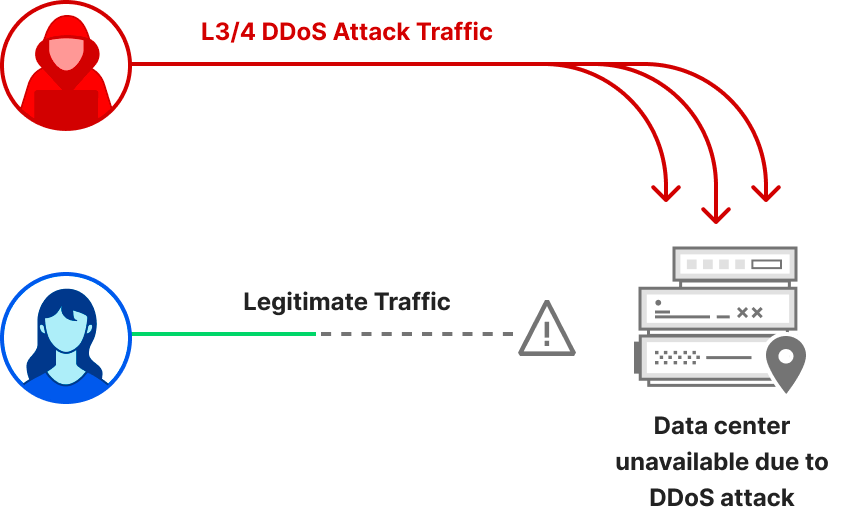

應用層 DDoS 攻擊態勢

應用層DDoS攻擊,特別是HTTP / S DDoS攻擊,是網路攻擊,通常旨在通過使其無法處理合法的使用者請求來破壞Web伺服器。如果伺服器受到超出其處理能力的請求的轟炸,則伺服器將丟棄合法請求,並且在某些情況下會崩潰,從而導致性能下降或合法用戶中斷。

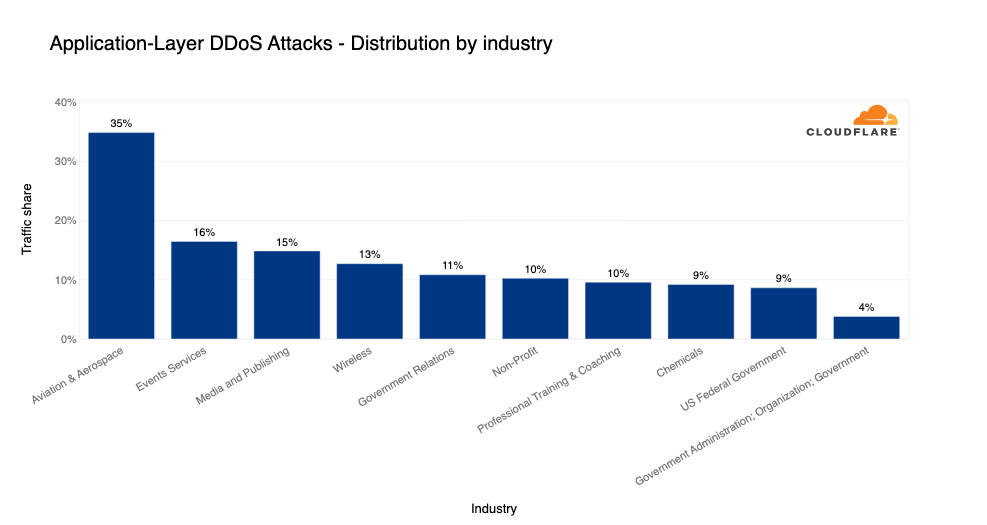

應用層DDoS攻擊的目標行業

在許多人度假的季度,航空航太是受攻擊最嚴重的行業。大約35%的行業流量是HTTP DDoS攻擊的一部分。其次,活動服務行業有超過16%的流量是HTTP DDoS攻擊。

在以下地方是媒體和出版,無線,政府關係和非營利行業。

2022 年第四季度 HTTP DDoS 攻擊的主要目標行業

當我們按區域細分時,在排除互聯網和軟體等通用行業后,我們可以看到在北美和大洋洲,電信行業是最有針對性的。在南美和非洲,酒店業是最具針對性的。在歐洲和亞洲,博彩和賭博行業是最受攻擊的。在中東,教育行業受到的攻擊最多。

2022 年第四季度 HTTP DDoS 攻擊的主要目標行業(依地區)

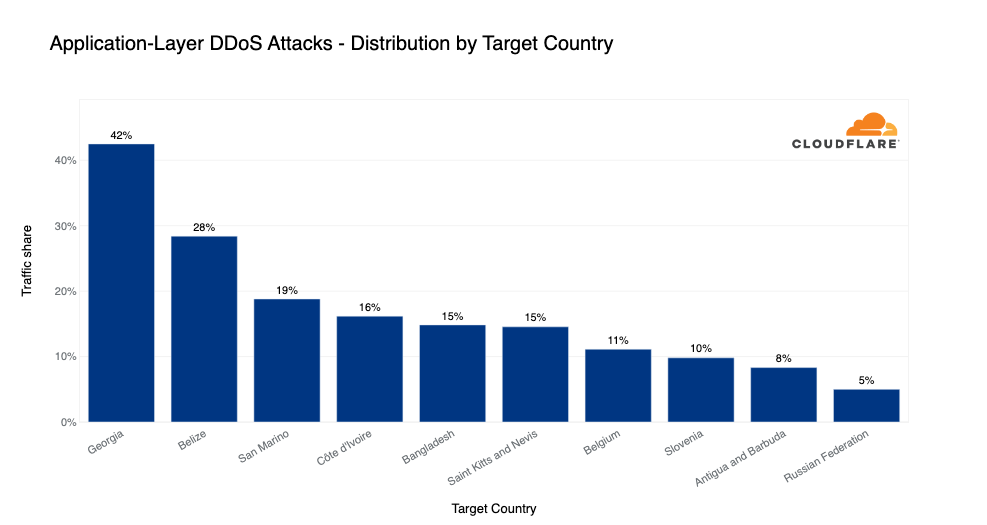

應用層 DDoS 攻擊的目標國家/地區

按客戶的帳單地址發起的分桶攻擊有助於我們瞭解哪些國家/地區受到攻擊的頻率更高。在第 4 季度,Cloudflare 後面的喬治亞 HTTP 應用程式的所有流量中超過 42% 是 DDoS 攻擊流量。

排在第二位的是伯利茲公司,其流量的近三分之一是DDoS攻擊,其次是聖馬利諾,排名第三,其流量的不到20%是DDoS攻擊流量。

2022 年第四季度 HTTP DDoS 攻擊的主要目標國家/地區

應用層DDoS攻擊來源

大多數情況下,在DDoS攻擊中,攻擊者遠端發起攻擊,試圖隱藏其真實位置。主要來源國通常表明該國境內存在殭屍網路節點,可能是被劫持的伺服器或物聯網設備。

在第四季度,來自利比亞的所有HTTP流量中有近4%是HTTP DDoS攻擊的一部分。同樣,來自澳大利亞北部東南亞島國東帝汶的流量中有20%是攻擊流量。DDoS攻擊流量也佔來自英屬維爾京群島的所有流量的18%,佔來自阿富汗的所有流量的17%。

2022 年第四季度 HTTP DDoS 攻擊的主要來源國家/地區

網路層 DDoS 攻擊

雖然應用層攻擊的目標是運行最終使用者嘗試訪問的服務的應用程式(OSI 模型的第 7 層)(在我們的例子中為 HTTP/S),但網路層 DDoS 攻擊旨在淹沒網路基礎設施,例如在線路由器和伺服器,以及 Internet 連結本身。

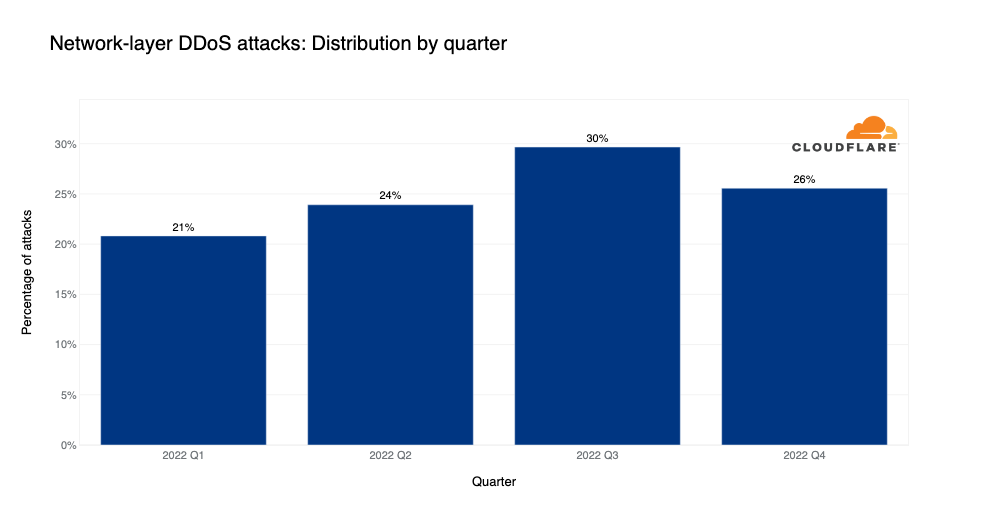

網路層 DDoS 攻擊趨勢

經過一年網路層DDoS攻擊的穩步增長,在今年第四季度也是最後一個季度,攻擊數量實際上環比下降了14%,同比下降了13%。

過去一年間網路層 DDoS 攻擊季度分佈

DDoS 攻擊媒介的介紹

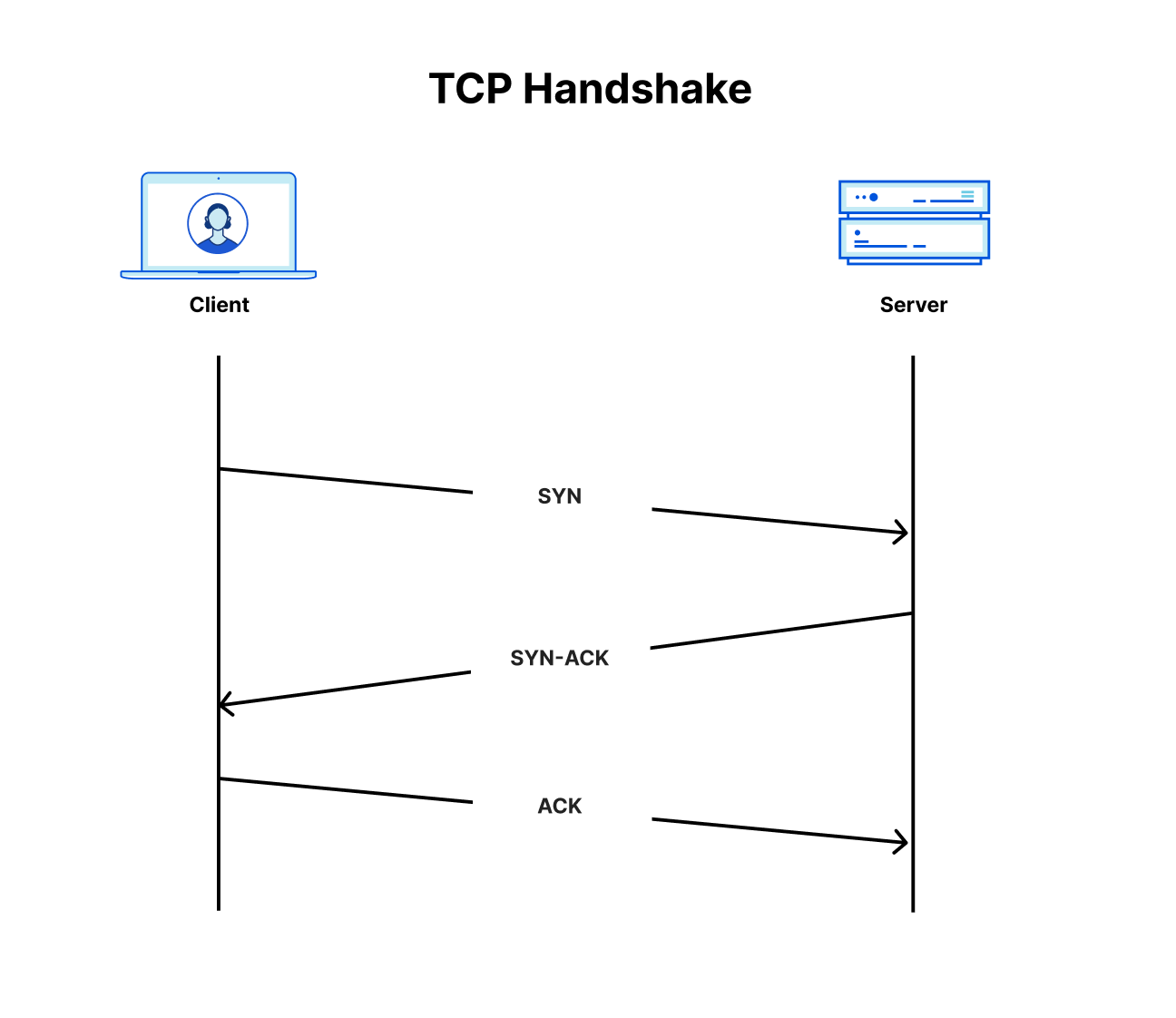

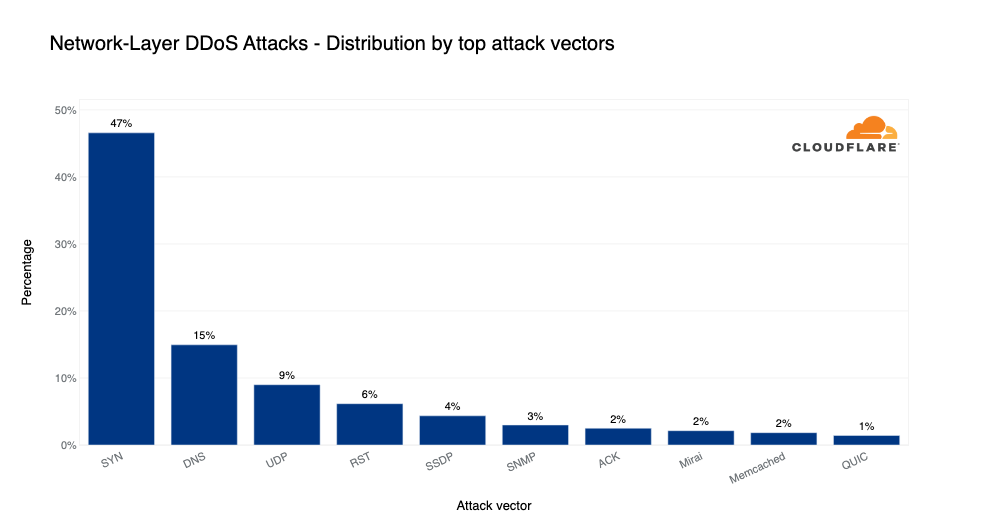

DDoS 攻擊媒介介紹用於描述攻擊方法。在第4季度,SYN 洪水仍然是攻擊者的首選方法 — 事實上,幾乎一半的網路層 DDoS 攻擊都是 SYN 洪水。

三向 TCP 交握

用戶端首先發送 SYN 資料包,伺服器使用同步確認 (SYN/ACK) 資料包進行回應,並等待客戶端的確認 (ACK) 資料包。對於每個連接,都會分配一定量的記憶體。在 SYN 泛洪中,源 IP 位址可能被攻擊者欺騙(更改),導致伺服器使用 SYN/ACK 數據包回應欺騙 IP 位址,這些位址很可能忽略數據包。然後,伺服器天真地等待永遠不會到達的 ACK 數據包完成握手。一段時間后,伺服器超時並釋放這些資源。但是,如果在短時間內有足夠的 SYN 數據包,它們可能足以耗盡伺服器的資源,使其無法處理合法的用戶連接,甚至完全崩潰。

在SYN泛洪之後,隨著份額的大幅下降,DNS泛洪和放大攻擊排在第二位,佔所有網路層DDoS攻擊的~15%。在第三次基於UDP的 DDoS 攻擊和洪水中,占9%的份額。

2022 年第四季度主要攻擊手段

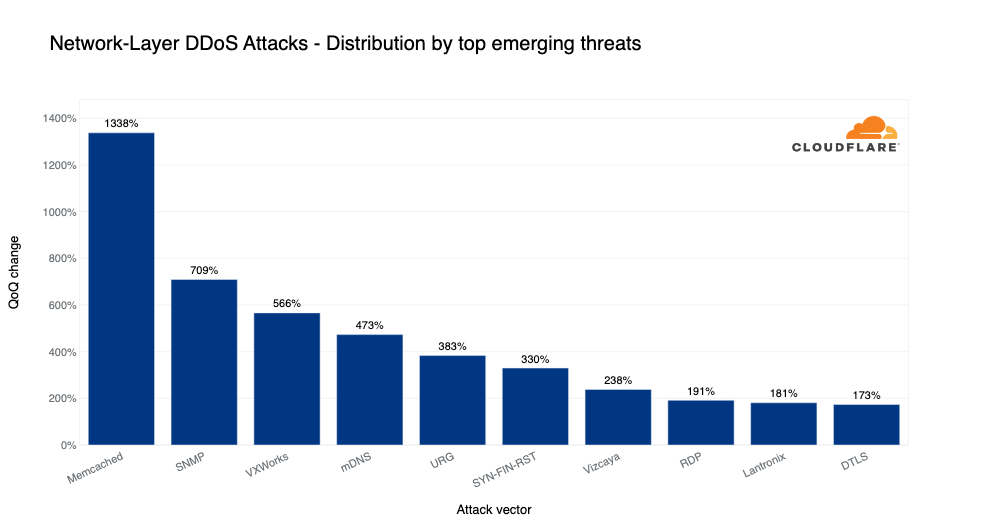

新興的 DDoS 威脅

在第 4 季度,基於 Memcached 的 DDoS 攻擊增長最快,環比增長 1,338%。Memcached是一個資料庫緩存系統,用於加速網站和網路。支援UDP的Memcached 伺服器可能會被濫用來發起放大/反射 DDoS 攻擊。在這種情況下,攻擊者將從緩存系統請求內容,並將受害者的IP位址欺騙為UDP數據包中的源IP。受害者將被 Memcache 回應淹沒,這些回應可以放大高達 51,200 倍。

其次,基於SNMP的DDoS攻擊環比增長了709%。簡單網路管理協定 (SNMP) 是一種基於 UDP 的協定,通常用於在 UDP 已知埠 161 上發現和管理網路設備,例如家庭或企業網路的印表機、交換機、路由器和防火牆。在 SNMP 反射攻擊中,攻擊者發送大量 SNMP 查詢,同時將數據包中的源 IP 位址作為網路上設備的目標進行欺騙,而這些設備又回復該目標的位址。來自網路上設備的大量回應會導致目標網路被DDoS化。

排在第三位的是,基於VxWorks的DDoS攻擊環比增長了566%。VxWorks是一種即時操作系統(RTOS),通常用於物聯網(IoT)設備等嵌入式系統。它還用於網路和安全設備,如交換機、路由器和防火牆。默認情況下,它啟用了調試服務,不僅允許任何人對這些系統做任何事情,而且還可用於DDoS放大攻擊。這個漏洞(CVE-2010-2965)早在2010年就被暴露出來,正如我們所看到的,它仍然在野外被用來產生DDoS攻擊。

2022 年第四季度主要新興威脅

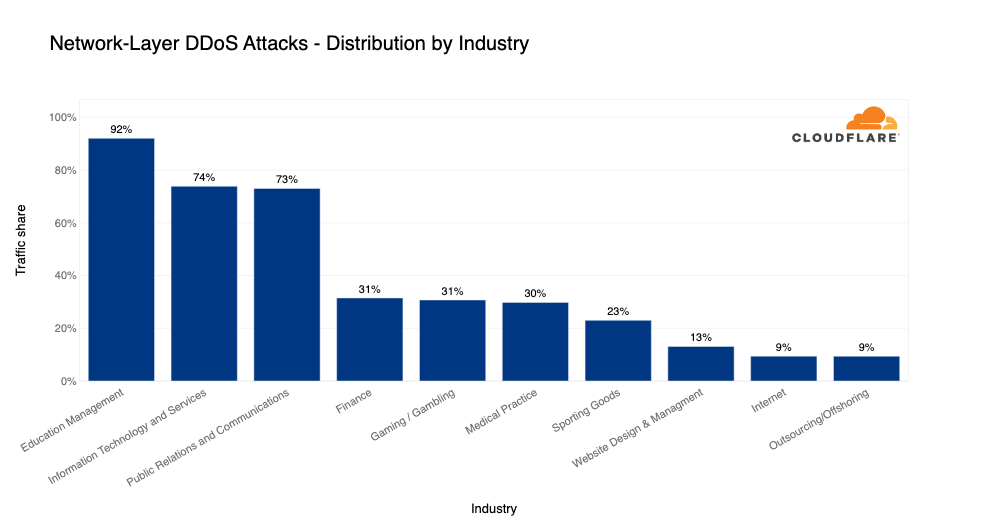

網路層DDoS攻擊的目標行業

在第四季度,教育管理行業的網路層DDoS攻擊流量比例最高——路由到該行業的所有流量中有4%是網路層DDoS攻擊流量。

緊隨其後的是第二和第三位,資訊技術和服務以及公共關係和通信行業也看到了大量的網路層DDoS攻擊流量(~73%)。金融、遊戲/賭博和醫療實踐行業以高獲利率緊隨其後,大約三分之一的流量被標記為攻擊流量。

2022 年第四季度網路層 DDoS 攻擊的主要目標行業

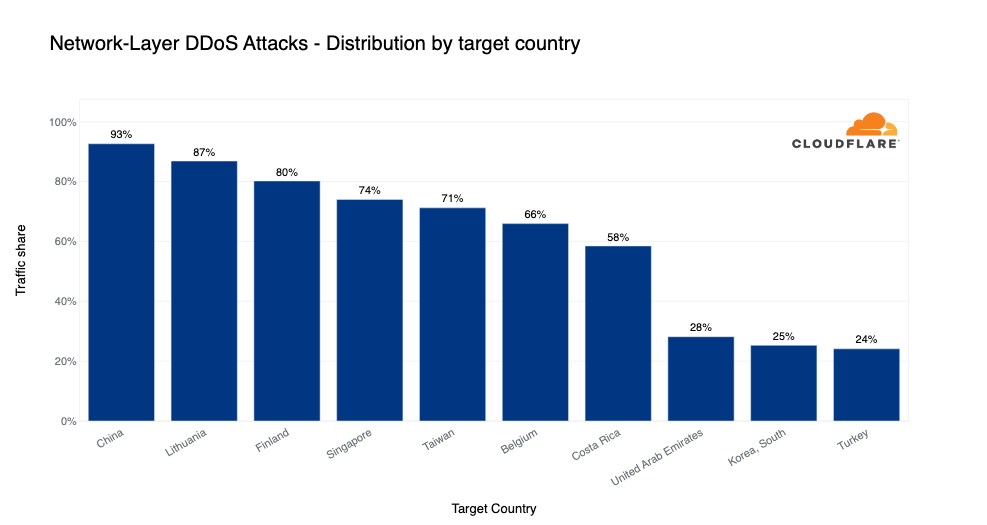

網路層 DDoS 攻擊的目標國家/地區

通過按客戶的帳單郵寄位址所在國家/地區對攻擊進行分組,我們可以瞭解哪些國家/地區受到的攻擊更多。在第四季度,Cloudflare之後的中國互聯網資產流量中有4%是網路層DDoS攻擊流量。

其次,Cloudflare之後的立陶宛互聯網資產87%的流量屬於網路層DDoS攻擊流量。緊隨其後的是攻擊流量百分比最高的芬蘭、新加坡和臺灣。

2022 年第四季度網路層 DDoS 攻擊的主要目標國家/地區

網路層DDoS攻擊的來源

在應用層,我們使用攻擊IP位址來了解攻擊的起源國。這是因為在該層,IP 位址不能被欺騙(即被更改)。但是,在網路層中,源IP位址可能會被欺騙。因此,我們不是依靠IP位址來瞭解來源,而是使用攝取攻擊數據包的數據中心的位置。由於我們在全球超過275 +地點的廣泛全球覆蓋範圍,我們能夠獲得地理準確性。

在第 4 季度,我們在位於波札那的資料中心攝取的流量中,超過 52% 是攻擊流量。緊隨其後的是亞塞拜然超過43%的流量是攻擊流量,其次是巴拉圭,巴勒斯坦,寮國和尼泊爾。

瞭解 DDoS 威脅形勢

攻擊持續時間全面增加,防禦 DDoS 攻擊對於各種規模的組織都至關重要。應用層 DDoS 攻擊的主要目標行業是航空/航太和服務行業。網路層 DDoS 攻擊針對教育管理公司、遊戲/賭博、金融和醫療實踐行業。我們還看到了新興威脅的轉變,基於Memcached的DDoS攻擊的流行率繼續增加。

雖然攻擊可能由人類發起,但它們是由機器人執行的檢測和緩解必須盡可能自動化,因為僅依靠人類會使防禦者處於不利地位。Cloudflare 的自動化系統不斷為我們的客戶檢測和緩解 DDoS 攻擊,因此Cloudflare 能阻擋大量的DDoS 攻擊。

如果您對詳細內容有什麼需要瞭解的地方,都歡迎聯繫我們,我們將會提供Cloudflare相關服務,若有進一步需要,樂雲專家能幫您的組織企業量身打造最新年度的資安防禦計畫。