Cloudflare 2024 年第一季 DDoS 威脅報告快速摘要:2024年剛開始,DDoS攻擊威脅就已經讓人觸目驚心。Cloudflare在第一季自動緩解了高達450萬次DDoS攻擊,較去年同期激增50%。其中,DNS型攻擊增長尤為驚人,比去年同期翻了一番。一些重大事件如瑞典加入北約,也引發了針對該國DDoS攻擊劇增466%的情況。

從攻擊手法看,利用物聯網裝置發動的Mirai變種攻擊仍然猖獗,每100起攻擊就有2-4起源自此。而一種新型HTTP/2漏洞攻擊手法也初露峰頭。整體而言,遊戲、科技等行業仍是重災區,美國則是最大攻擊來源地。Cloudflare 有能力應對各類規模的 DDoS 威脅,但對所有組織而言,2024年,資訊安全的挑戰依舊嚴峻。

文章目錄

不過首先,讓我們快速回顧一下。DDoS 攻擊是分散式阻斷服務攻擊的縮寫,這是一種網路攻擊,旨在破壞或中斷網站或行動應用程式等網際網路服務,讓使用者無法使用它們。DDoS 攻擊通常透過向受害者的伺服器注入超出其處理能力的流量來完成。

若要進一步瞭解 DDoS 攻擊和其他類型的攻擊,請造訪我們的學習中心。

溫馨提示,您可以在 Cloudflare 部落格上存取先前版本的 DDoS 威脅報告,也可以在我們的互動中心 Cloudflare Radar 上找到這些報告。在 Radar 上,您可以找到全球網際網路流量、攻擊以及技術趨勢和見解,並具有深入剖析和篩選功能,因此您可以放大特定國家、產業和網路。還有一個免費的 API,允許學者、資料偵探和其他 Web 愛好者調查全球網際網路趨勢。

要瞭解我們準備此報告的過程,請參閱我們的方法。

2024 年第一季的主要見解包括:

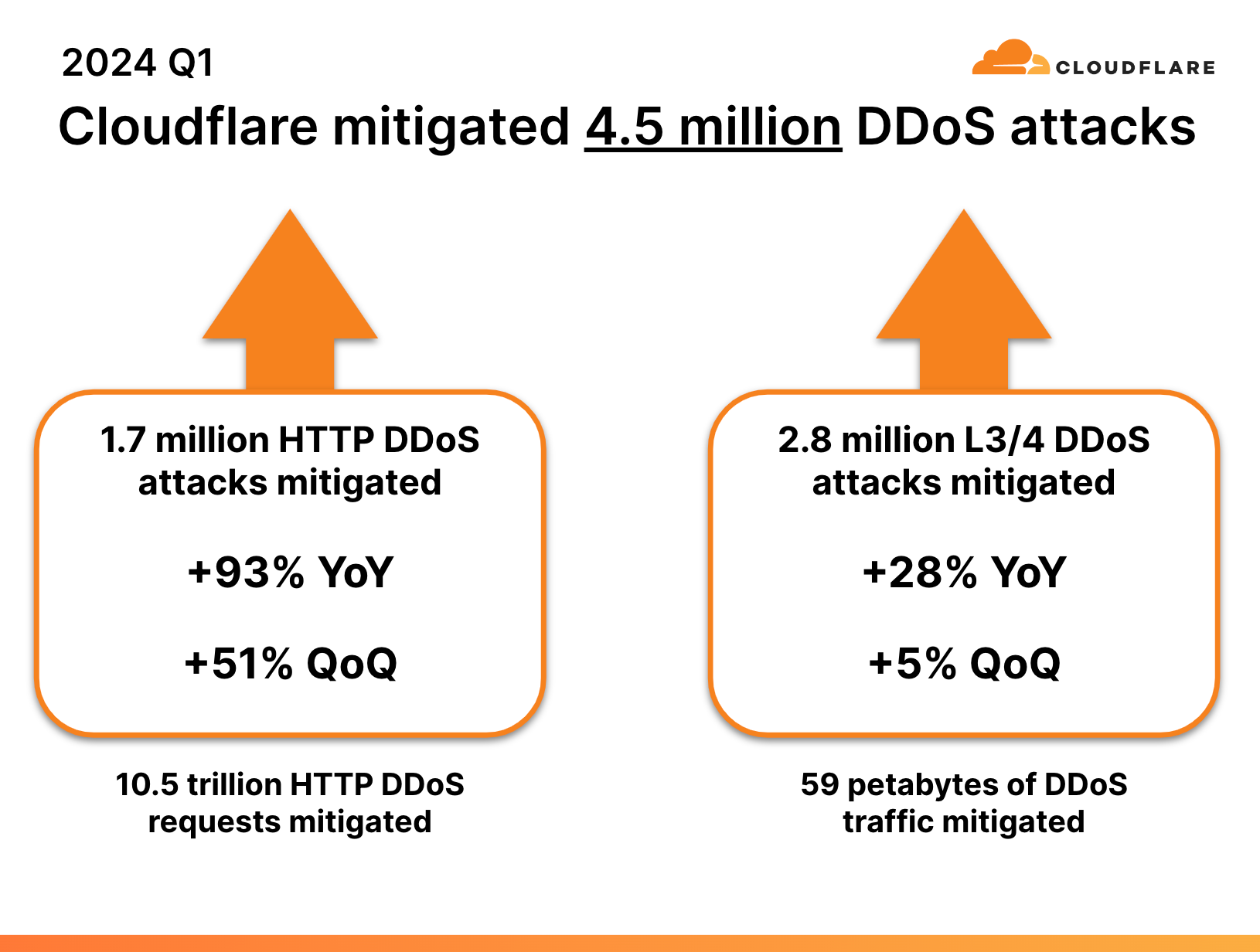

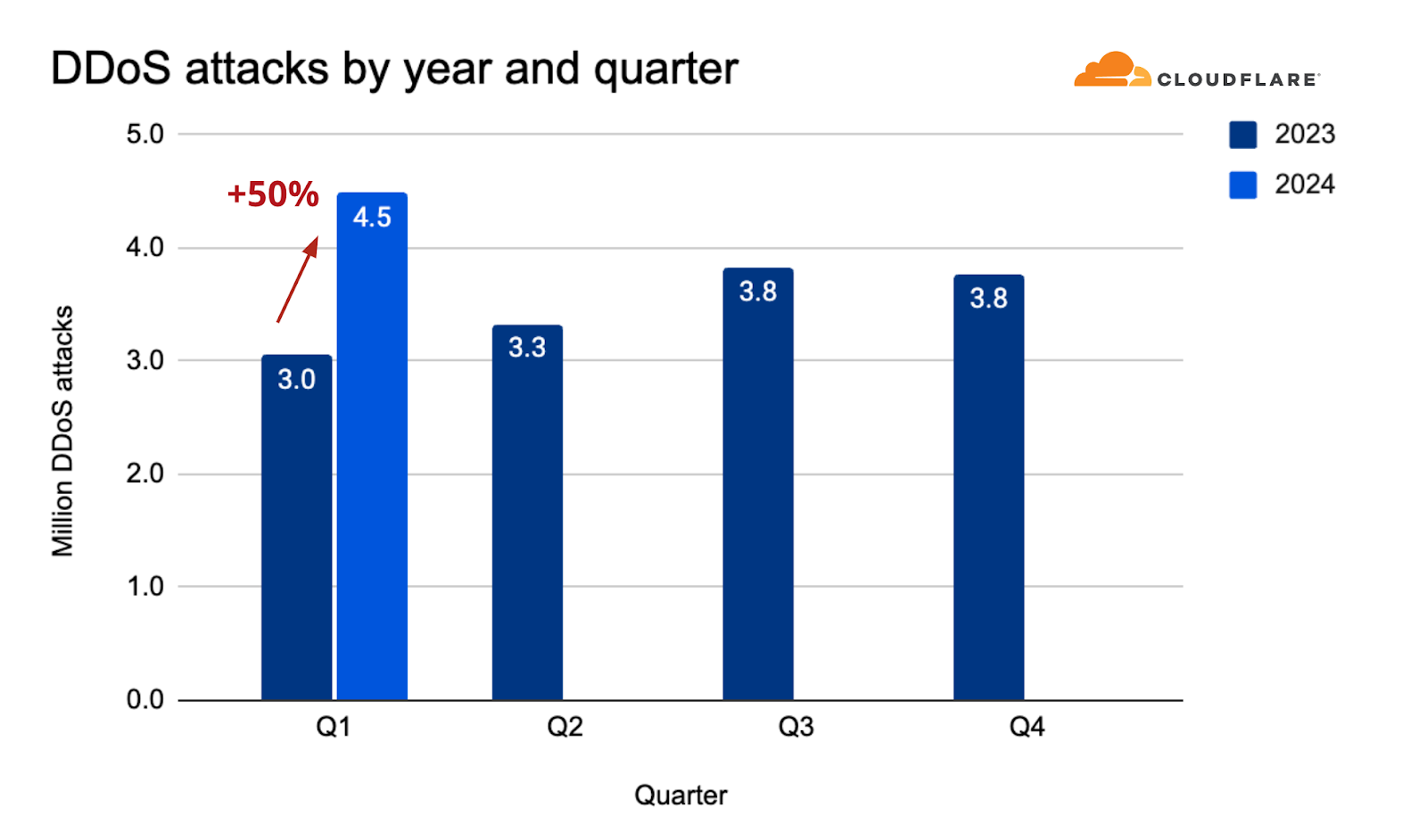

2024 年第一季剛剛結束,我們的自動化防禦已經緩解了 450 萬次 DDoS 攻擊,這一數量相當於我們 2023 年緩解的所有 DDoS 攻擊的 32%。

按攻擊類型進行細分,HTTP DDoS 攻擊較去年同期增長 93%,較上一季增長 51%。網路層 DDoS 攻擊也稱為第 3/4 層 DDoS 攻擊,較去年同期增長 28%,較上一季增長 5%。

在比較 HTTP DDoS 攻擊和第 3/4 層 DDoS 攻擊的總數時,我們可以看到,總體而言,2024 年第一季的數量較去年同期增長 50%,較上一季增長 18%。

總體而言,第一季我們的系統緩解了 10.5 萬億個 HTTP DDoS 攻擊請求。我們的系統還緩解了超過 59 PB 的 DDoS 攻擊流量(僅在網路層上)。

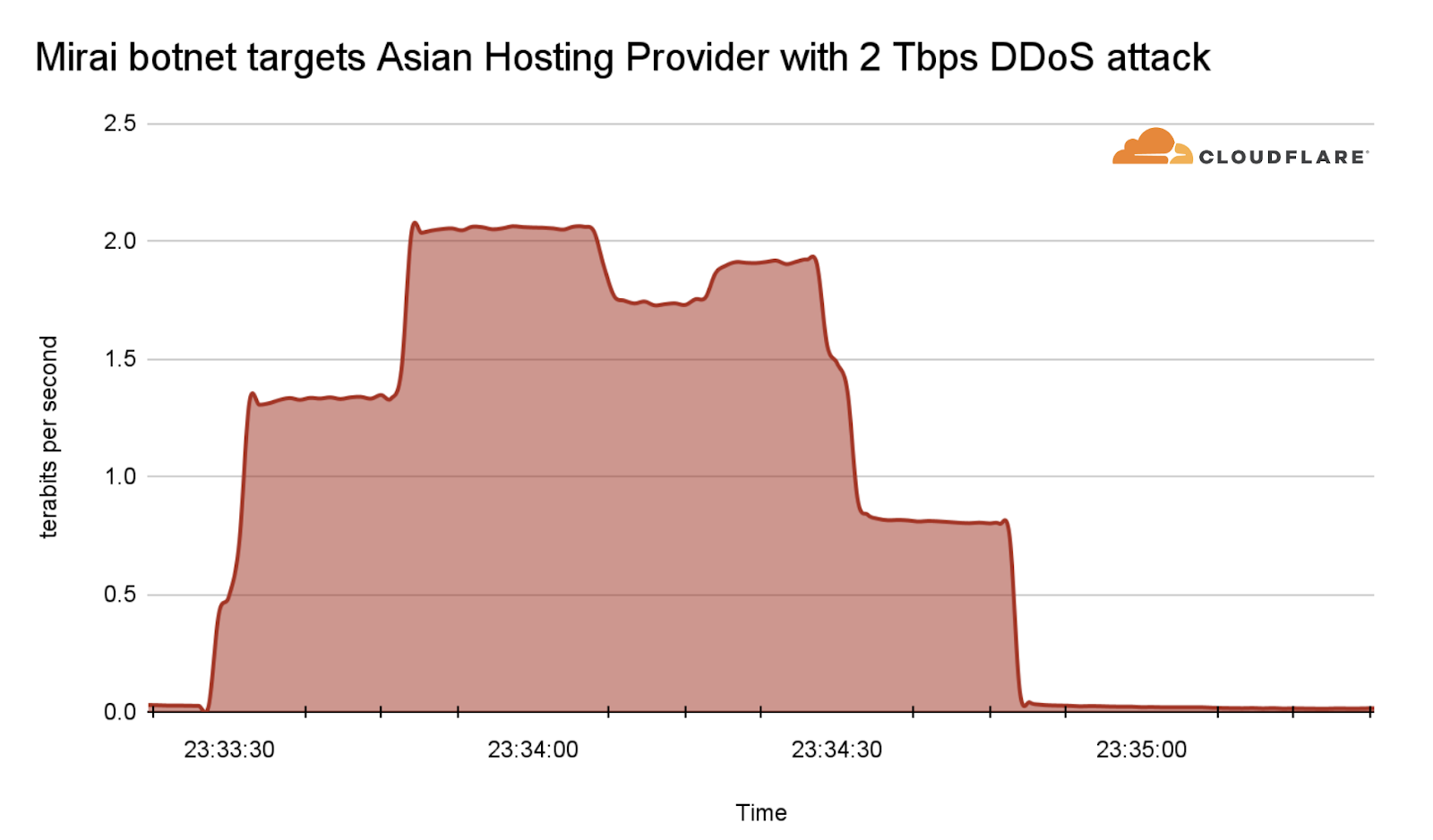

在這些網路層 DDoS 攻擊中,許多攻擊的速率超過了每秒 1 TB——幾乎每週一次。2024 年迄今為止我們緩解的最大規模攻擊是由 Mirai 變體殭屍網路發起的。這次攻擊達到了 2 Tbps,針對的是由 Cloudflare Magic Transit 提供保護的一家亞洲託管服務提供者。Cloudflare 的系統自動偵測並緩解了這起攻擊。

Mirai 殭屍網路因其大規模 DDoS 攻擊而臭名昭著,其主要由受感染的物聯網裝置組成。2016 年,它以 DNS 服務提供者為目標,嚴重擾亂了美國各地的網際網路存取。差不多八年後,Mirai 攻擊仍然很常見。每 100 起 HTTP DDoS 攻擊中就有 4 起,每 100 起 L3/4 DDoS 攻擊中就有 2 起是由 Mirai 變體殭屍網路發動的。我們之所以說「變體」,是因為 Mirai 原始程式碼是公開的,多年來,原始程式碼出現了許多排列。

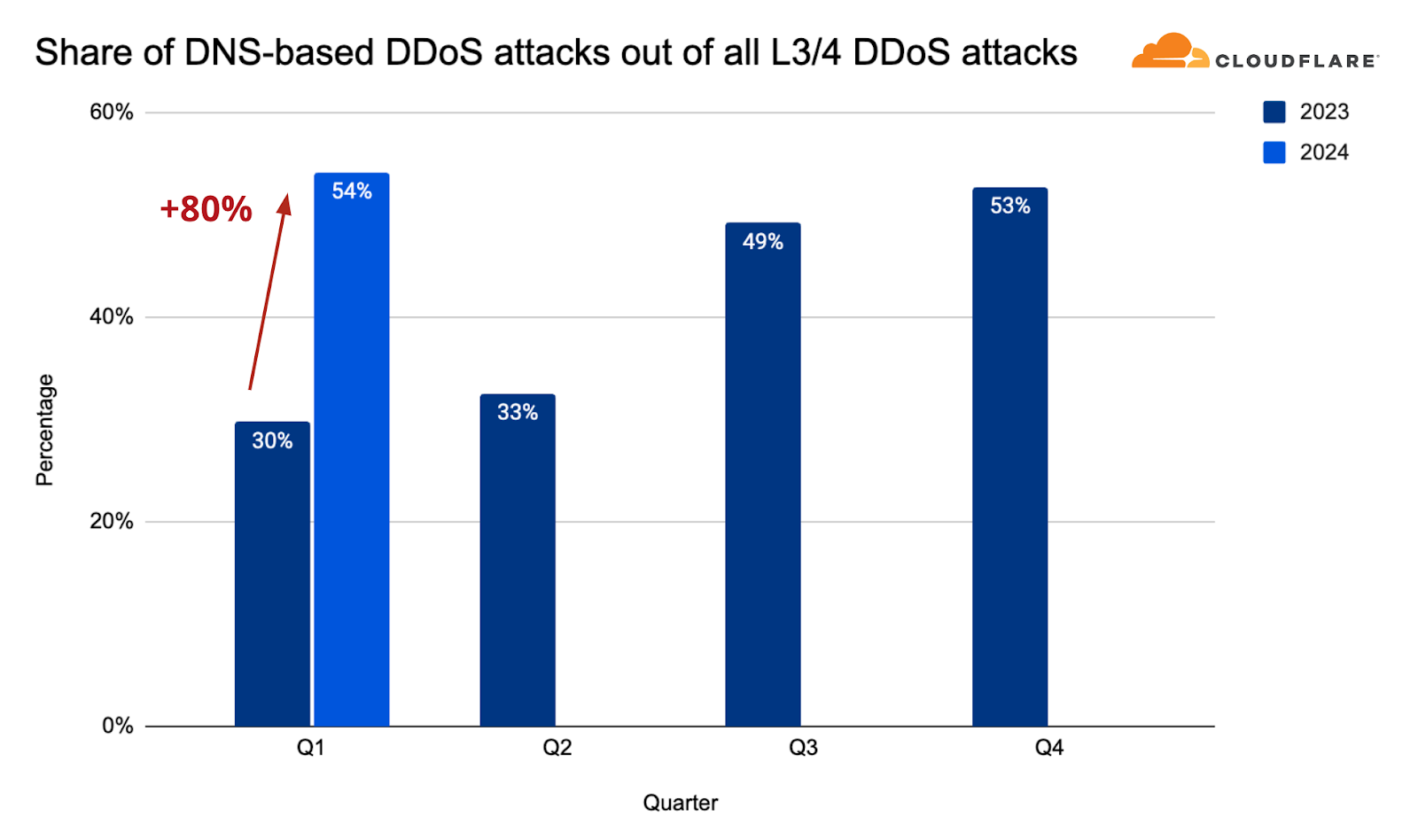

2024 年 3 月,我們推出了一款最新的 DDoS 防禦系統——Advanced DNS Protection 系統。該系統是對我們現有系統的補充,旨在防禦最複雜的 DNS 型 DDoS 攻擊。

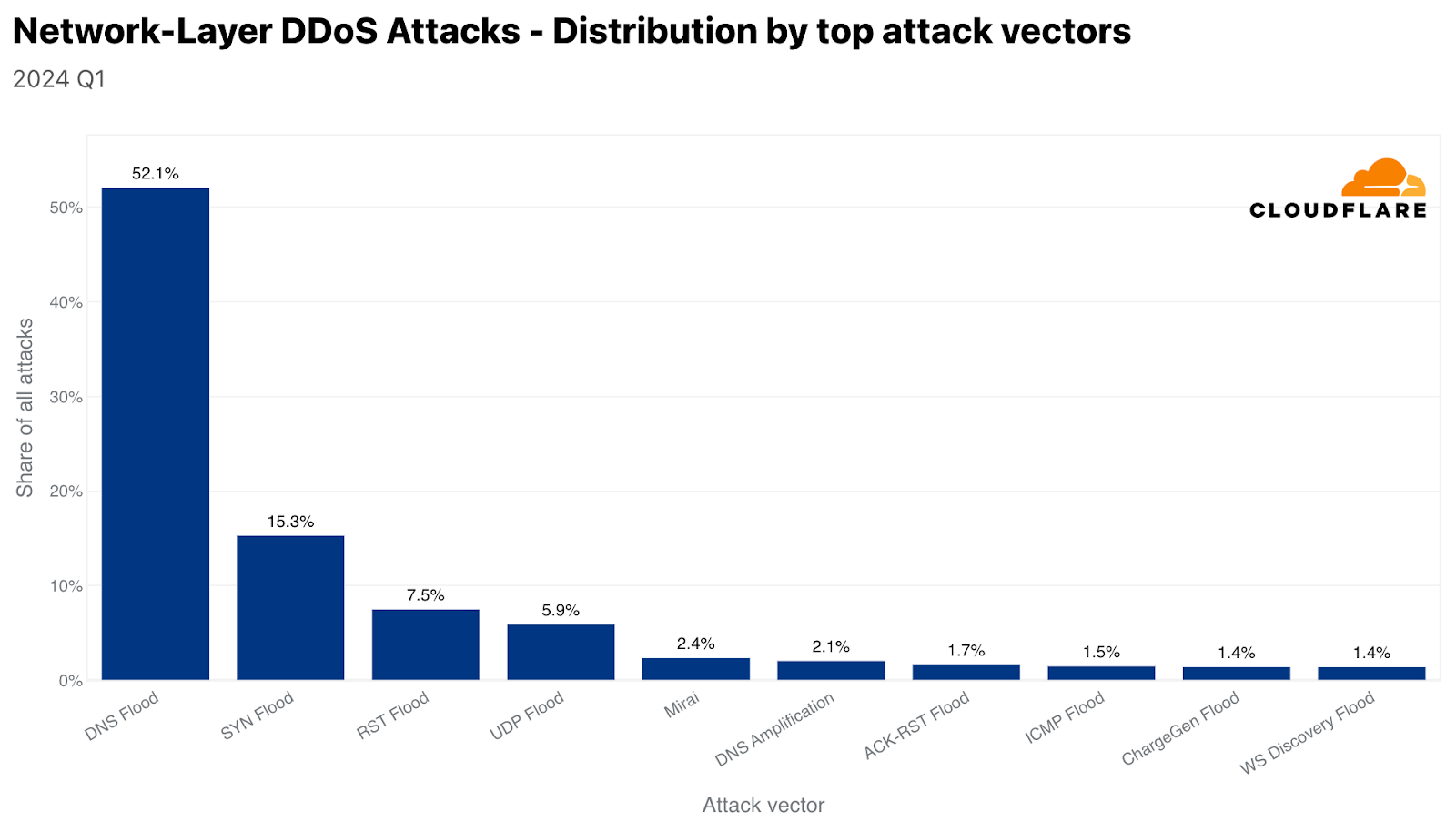

我們決定投資這個新系統並非出於意外。DNS 型 DDoS 攻擊已成為最主要的攻擊手段,其在所有網路層攻擊中的份額持續成長。2024 年第一季,DNS 型 DDoS 攻擊佔比年增率達 80%,成長至約 54%。

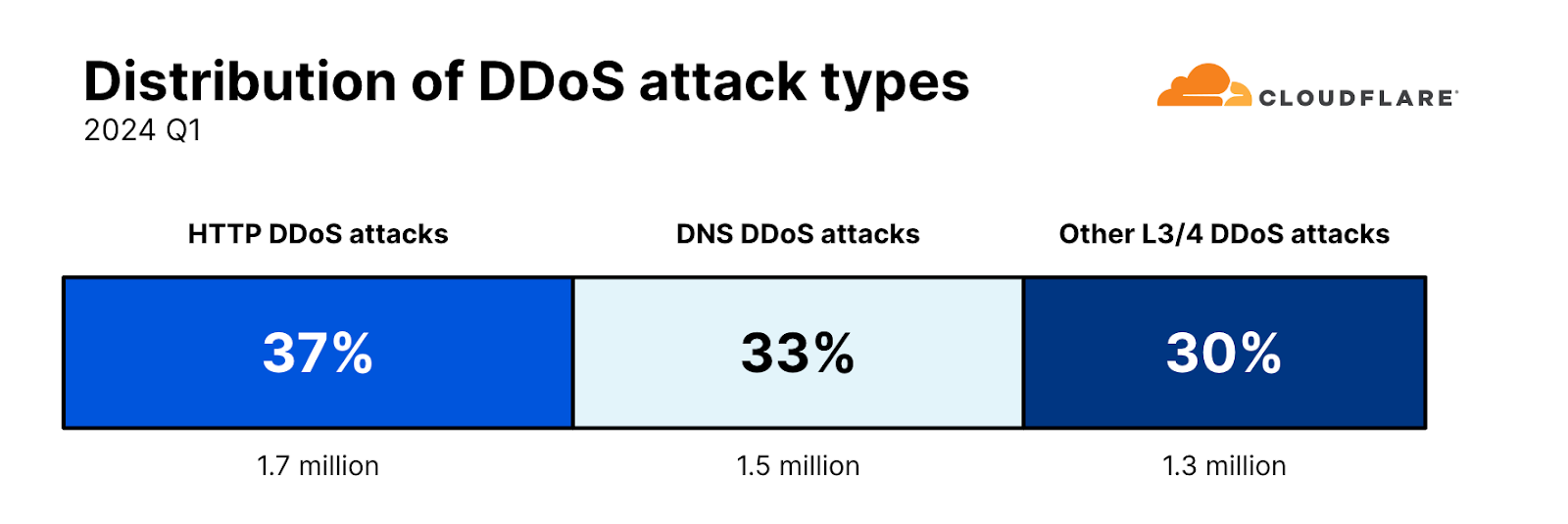

儘管 DNS 攻擊激增,但值得注意的是,由於所有類型的 DDoS 攻擊總體都增加了,因此每種攻擊類型的份額與我們之前的 2023 年第四季報告中所見保持相同。HTTP DDoS 攻擊仍佔所有 DDoS 攻擊的 37%,DNS DDoS 攻擊佔 33%,剩下的 30% 則是所有其他類型的第 3/4 層攻擊,例如 SYN 洪水攻擊和 UDP 洪水攻擊。

事實上,SYN 洪水攻擊是第二常見的第 3/4 層攻擊。第三種是 RST 洪水攻擊,這是另一種基於 TCP 的 DDoS 攻擊。UDP 洪水攻擊以 6% 的份額位居第四。

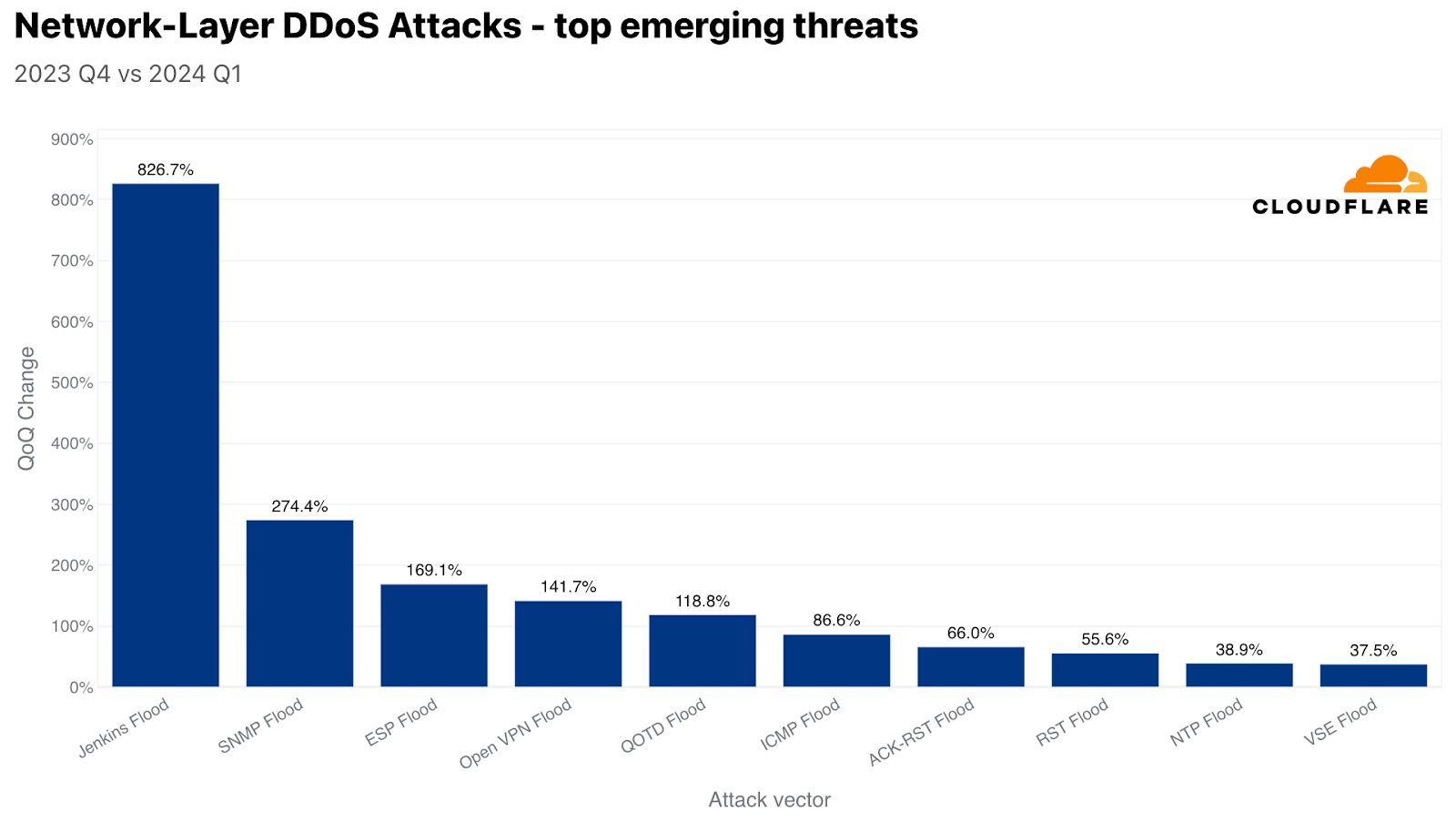

在分析最常見的攻擊手段時,我們也會查看成長最大但不一定進入前十名的攻擊手段。在成長最快的攻擊手段(新興威脅)中,Jenkins 洪水攻擊的成長幅度最大,較上季成長超過 826%。

Jenkins 洪水攻擊是一種 DDoS 攻擊,它利用 Jenkins 自動化伺服器中的漏洞,特別是透過 UDP 多點傳送/廣播和 DNS 多點傳送服務。攻擊者可以向 Jenkins 伺服器上面向公眾的 UDP 連接埠傳送小型的特製請求,導致它們以不成比例的大量資料回應。這會顯著增加流量,使目標網路不堪重負並導致服務中斷。Jenkins 在 2020 年開始的後續版本中預設停用這些服務,解決了此漏洞 (CVE-2020-2100)。然而,正如我們所看到的,即使 4 年過去了,這個漏洞仍然被廣泛用來發動 DDoS 攻擊。

另一個值得討論的攻擊手段是 HTTP/2 Continuation Flood。這種攻擊手段利用了研究人員 Bartek Nowotarski 於 2024 年 4 月 3 日發現並公開報告的漏洞。

HTTP/2 Continuation Flood 漏洞針對的是未正確處理 HEADERS 和多個 CONTINUATION 框的 HTTP/2 通訊協定實作。威脅行為者傳送一系列不帶 END_HEADERS 標誌的 CONTINUATION 框,從而導致潛在的伺服器問題,例如記憶體不足崩潰或 CPU 耗盡。HTTP/2 Continuation Flood 甚至允許單一機器使用 HTTP/2 中斷網站和 API,由於 HTTP 存取記錄中沒有可見的請求,因此增加了偵測難度。

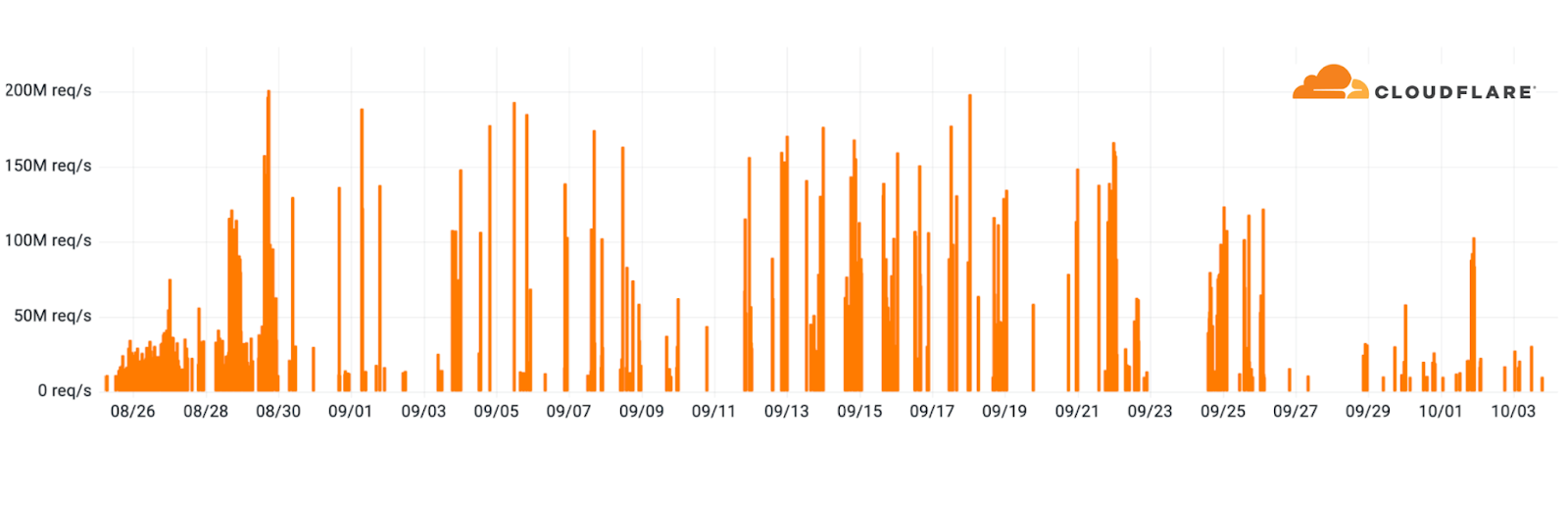

此漏洞構成了潛在嚴重威脅,可比先前已知的漏洞造成更大的破壞力 HTTP/2 Rapid Reset 導致了一起歷史上最大規模的 HTTP/2 DDoS 攻擊活動。在該攻擊活動期間,有數千次超大容量 DDoS 攻擊針對 Cloudflare。這些攻擊每秒鐘有數百萬個請求。根據 Cloudflare 的記錄,這次攻擊活動的平均攻擊速率為 30M rps。大約 89 次攻擊的峰值超過 100M rps,我們看到的最大一次攻擊達到 201M rps。在我們的 2023 年第三季 DDoS 威脅報告中發布了更多相關資訊。

Cloudflare 的網路、其 HTTP/2 實作以及使用我們 WAF/CDN 服務的客戶不受此漏洞的影響。此外,我們目前沒有得知有任何威脅行為者在利用此漏洞。

已向受此漏洞影響的 HTTP/2 的各種實作指派了多個 CVE。卡內基美隆大學 Christopher Cullen 發布的 CERT 警報(由 Bleeping Computer 報導)列出了各種 CVE:

| 受影響的服務 | CVE | 細節 |

|---|---|---|

| Node.js HTTP/2 伺服器 | CVE-2024-27983 | 傳送少量 HTTP/2 框可能會導致競爭條件和記憶體洩漏,從而導致潛在的阻斷服務事件。 |

| Envoy 的 oghttp 轉碼器 | CVE-2024-27919 | 在超過標頭對應限制的情況下,不重設要求可能會導致無限的記憶體消耗,這可能會導致阻斷服務事件。 |

| Tempesta FW | CVE-2024-2758 | 它的速率限制對於空 CONTINUATION 框氾濫並不完全有效,可能導致阻斷服務事件。 |

| amphp/http | CVE-2024-2653 | 它將 CONTINUATION 框收集到無界緩衝區中,如果超出標頭大小限制,則存在記憶體不足 (OOM) 崩潰的風險,可能導致阻斷服務事件。 |

| Go 的 net/http 和 net/http2 套件 | CVE-2023-45288 | 允許攻擊者傳送任意大的標頭集,從而導致 CPU 消耗過多,可能導致阻斷服務事件。 |

| nghttp2 程式庫 | CVE-2024-28182 | 涉及使用 nghttp2 程式庫的實作,該程式庫會繼續接收 CONTINUATION 框,從而可能在沒有正確串流重設回呼的情況下導致阻斷服務事件。 |

| Apache Httpd | CVE-2024-27316 | 可能會傳送未設定 END_HEADERS 標誌的大量 CONTINUATION 框,導致請求不當終止,進而可能導致阻斷服務事件。 |

| Apache 流量伺服器 | CVE-2024-31309 | HTTP/2 Continuation Flood 可能會導致伺服器上的資源消耗過多,進而可能導致阻斷服務事件。 |

| Envoy v1.29.2 或更早版本 | CVE-2024-30255 | 大量伺服器資源的消耗可能會導致在 CONTINUATION 框氾濫期間 CPU 耗盡,進而可能導致阻斷服務事件。 |

在分析攻擊統計資料時,我們使用系統中記錄的客戶產業來確定受攻擊最多的產業。2024 年第一季,北美受 HTTP DDoS 攻擊最多的產業是行銷和廣告。在非洲和歐洲,資訊科技和網際網路產業遭受了最多攻擊。在中東,遭受攻擊最多的產業是電腦軟體。在亞洲,遭受攻擊最多的產業是遊戲和博彩業。在南美洲,是銀行、金融服務和保險 (BFSI) 業。最後,在大洋洲,遭受攻擊最多的產業是電信業。

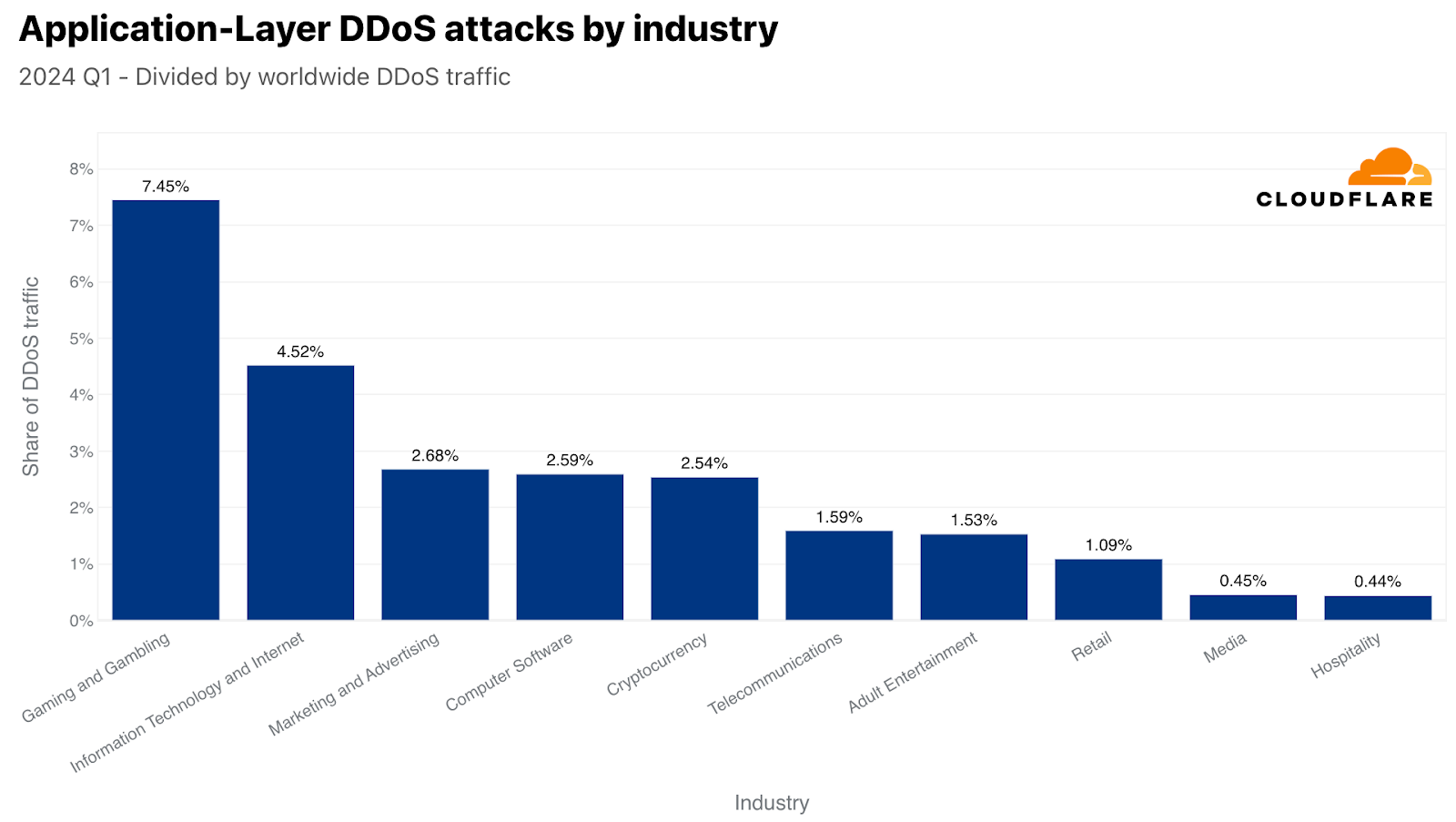

在全球範圍內,游戲和博彩業是 HTTP DDoS 攻擊的最大目標。在 Cloudflare 緩解的每 100 個 DDoS 請求中,就有超過 7 個針對遊戲和博彩業。資訊科技和網際網路產業排名第二,行銷和廣告業排名第三。

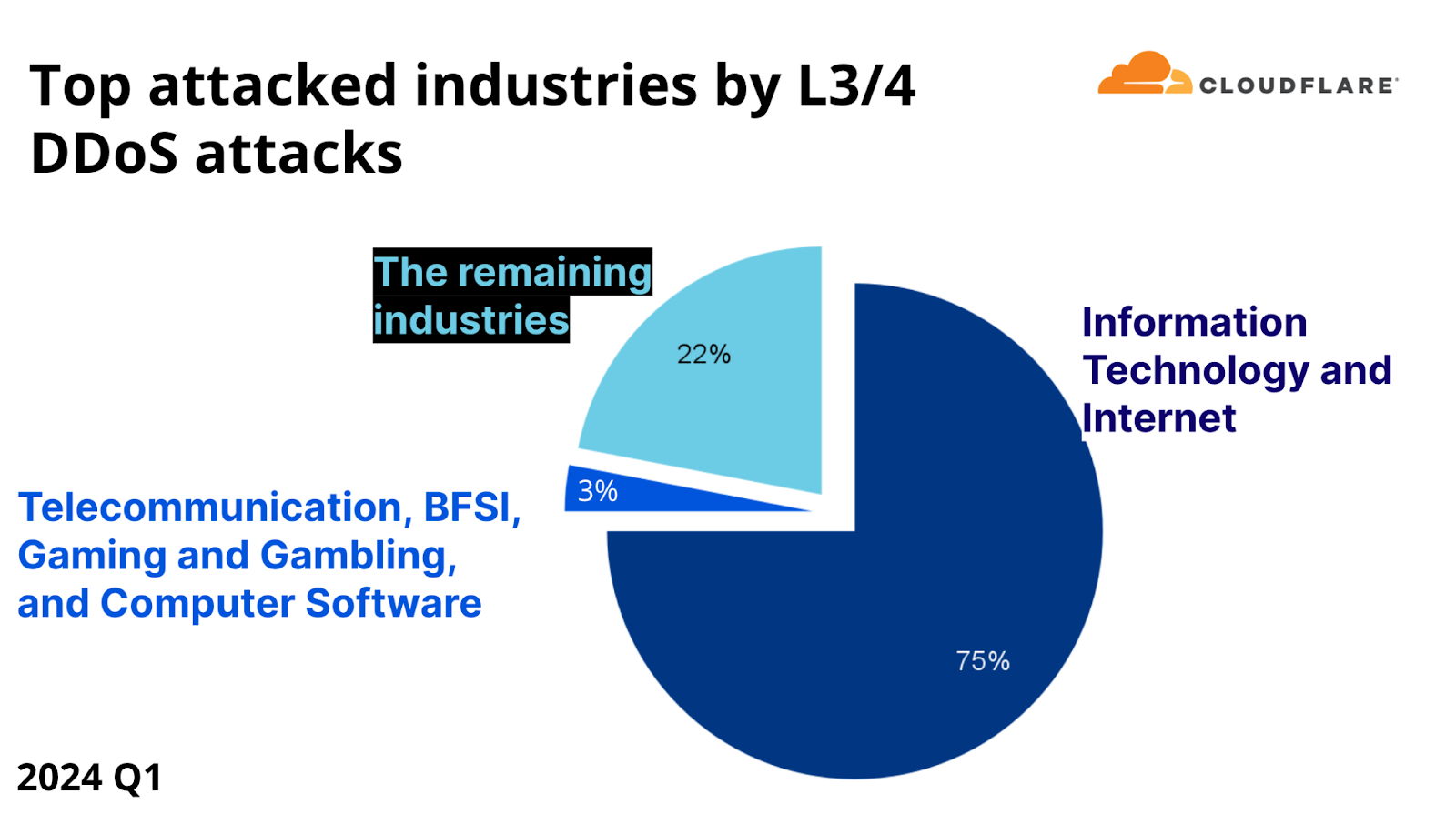

資訊科技和網際網路產業在所有網路層 DDoS 攻擊位元組中所佔比例為 75%,因此是網路層 DDoS 攻擊的首要目標。這一巨大份額的一個可能原因是,資訊技術和網際網路公司可能是攻擊的「超級聚合者」,他們所受到的 DDoS 攻擊實際上是以其終端客戶為目標。電信業、銀行、金融服務和保險業 (BFSI)、遊戲和博彩業以及電腦軟體產業佔了接下來的 3%。

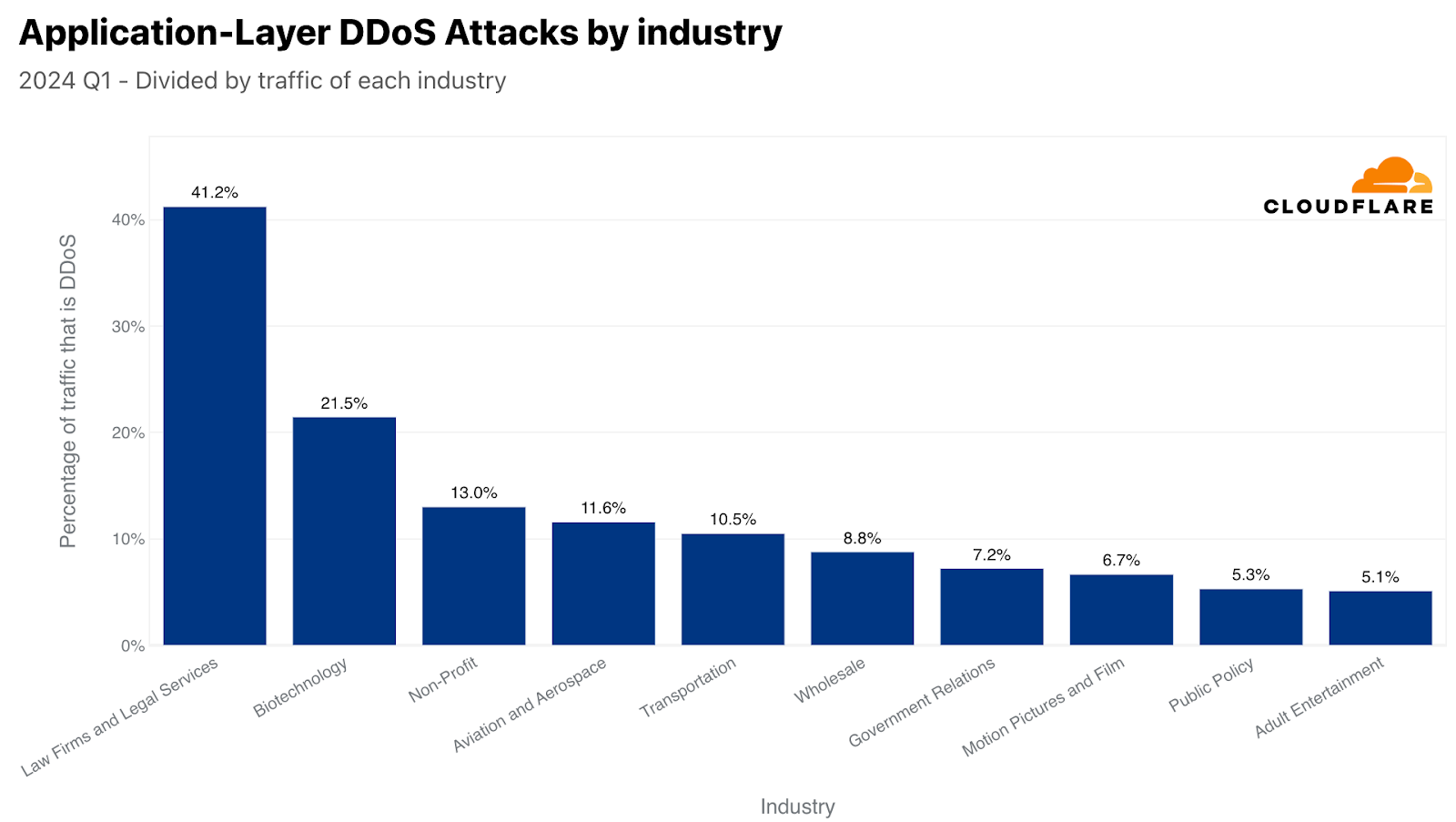

如果我們將資料標準化,將給定產業的攻擊流量除以該產業的總流量,我們會得到一個完全不同的結果。在 HTTP 方面,律師事務所和法律服務是受攻擊最嚴重的產業,其流量中超過 40% 是 HTTP DDoS 攻擊流量。生物技術產業位居第二,HTTP DDoS 攻擊流量的份額為 20%。位居第三的是非營利組織,HTTP DDoS 攻擊份額為 13%。航空航天排名第四,運輸、批發、政府關係、動畫和電影、公共政策和成人娛樂佔據了前十名中的剩餘位置。

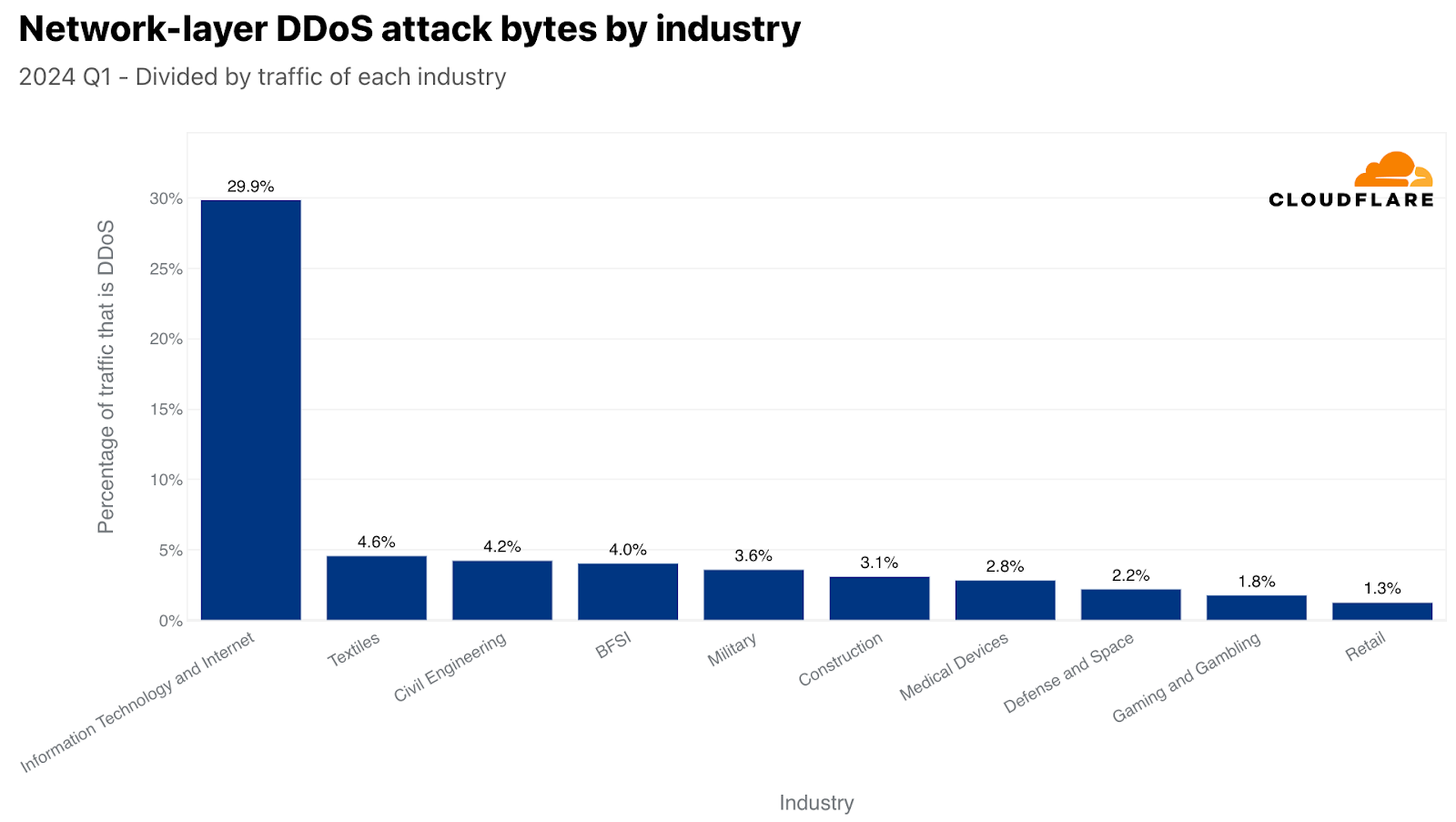

回到網路層,標準化後,資訊技術和網際網路仍然是第 3/4 層 DDoS 攻擊最大的目標產業,因為幾乎三分之一的流量都是攻擊。位列第二的是紡織業,攻擊份額為 4%。位列第三的是土木工程,在前十名中,其後依次為銀行、金融服務和保險業 (BFSI)、軍事、建築、醫療裝置、國防和太空、遊戲和博彩業、零售業。

在分析 HTTP DDoS 攻擊的來源時,我們會查看來源 IP 位址以確定這些攻擊的來源位置。如果一個國家/地區是大量攻擊的來源,表明虛擬私人網路 (VPN) 或代理端點後面很可能存在大量殭屍網路節點,攻擊者可能會利用這些節點來混淆其來源。

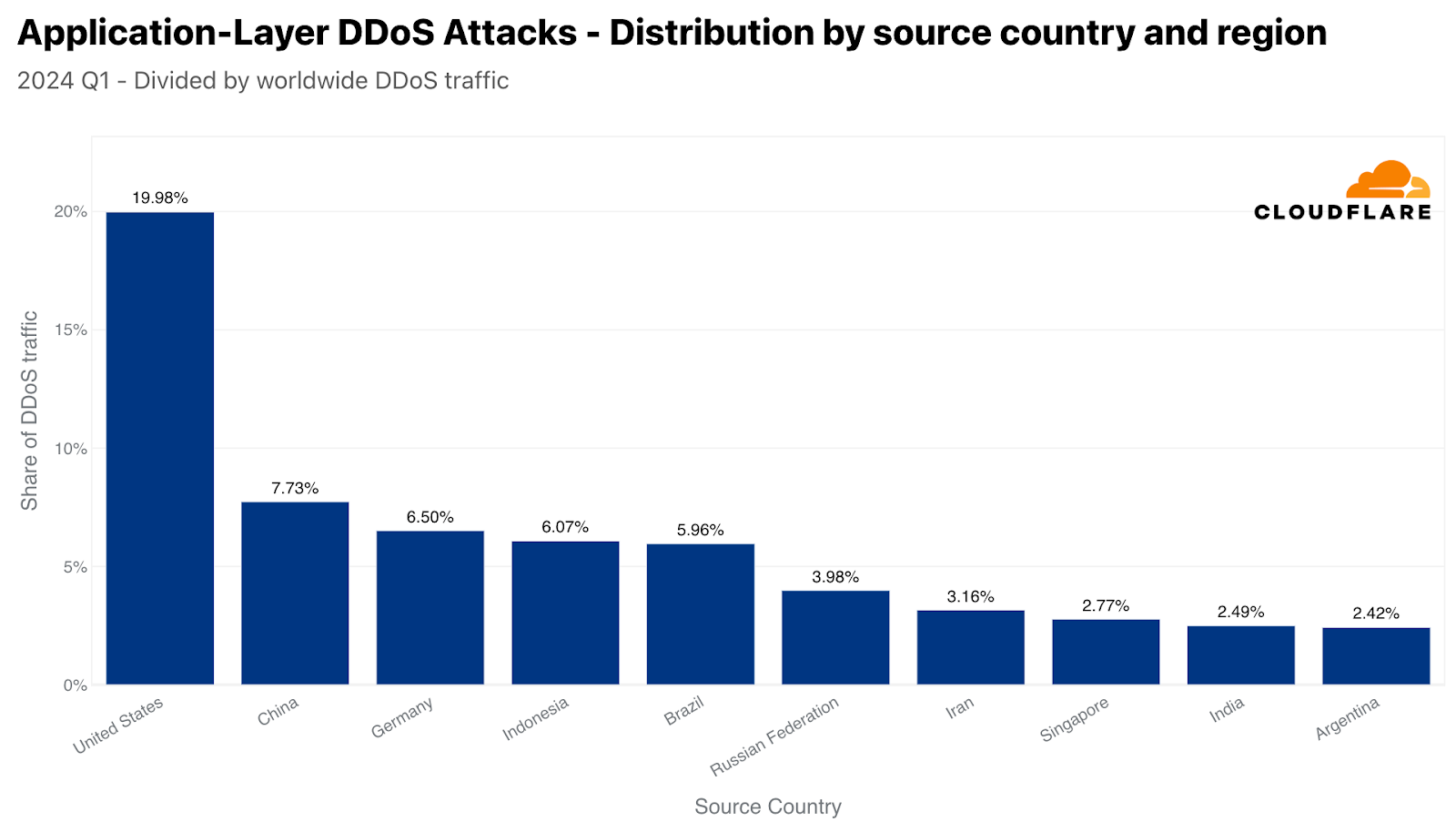

2024 年第一季,美國是最大的 HTTP DDoS 攻擊流量來源,因為所有 DDoS 攻擊請求中有五分之一來自美國 IP 位址。中國位居第二,然後依次為德國、印尼、巴西、俄羅斯、伊朗、新加坡、印度和阿根廷。

在網路層,可以偽造來源 IP 位址。因此我們不依賴 IP 位址來理解來源,而是使用擷取了攻擊流量的資料中心的位置。由於 Cloudflare 在全球 310 多個城市進行廣泛的全球覆蓋,我們可以獲得地理準確性。

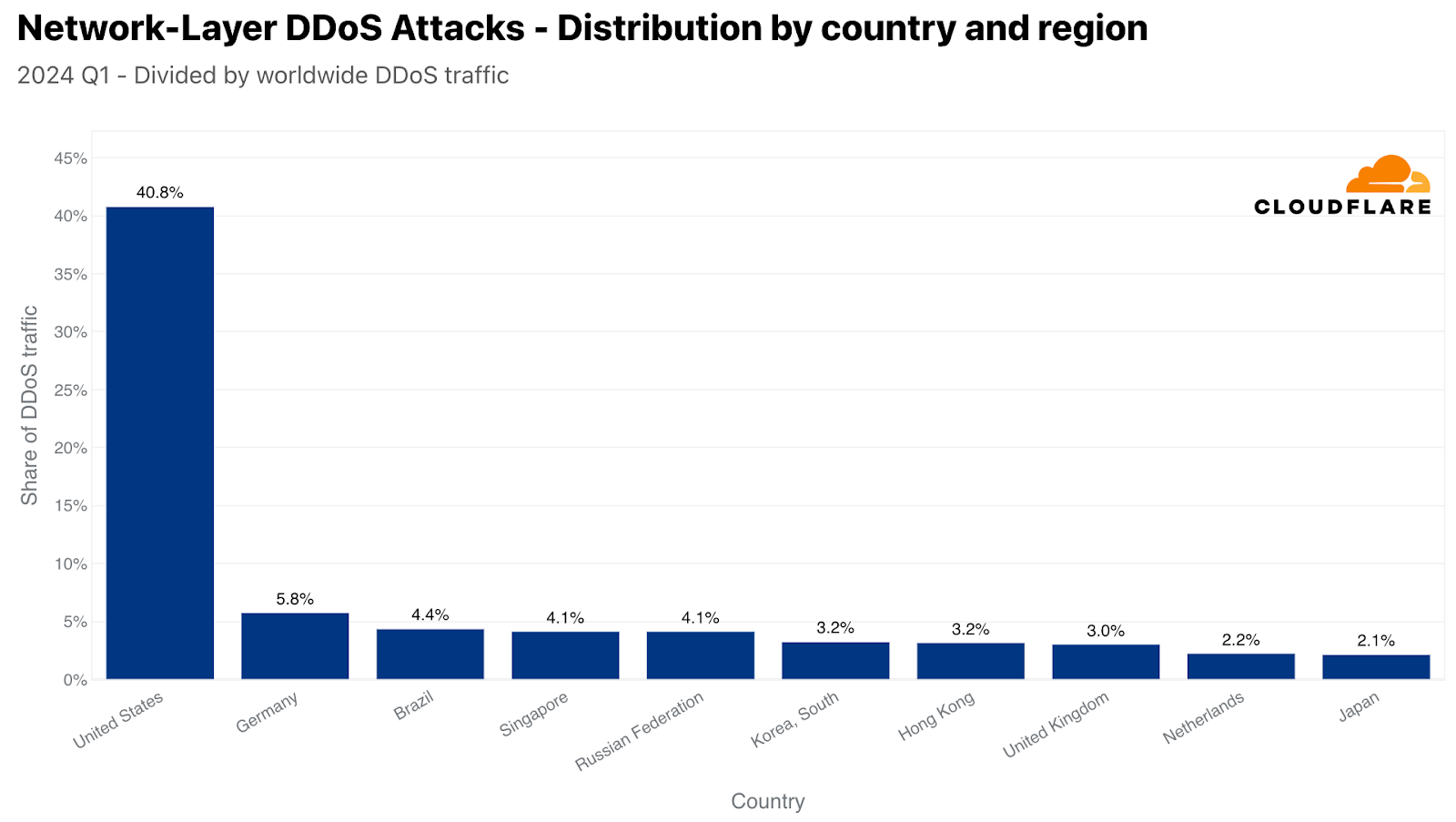

利用我們資料中心的位置,我們可以看到,2024 年第一季,超過 40% 的第 3/4 層 DDoS 攻擊流量由我們的美國資料中心擷取,使美國成為最大的第 3/4 層攻擊來源。位居第二的是德國,其份額遠遠落後,僅佔 6%,其次是巴西、新加坡、俄羅斯、韓國、中國香港、英國、荷蘭和日本。

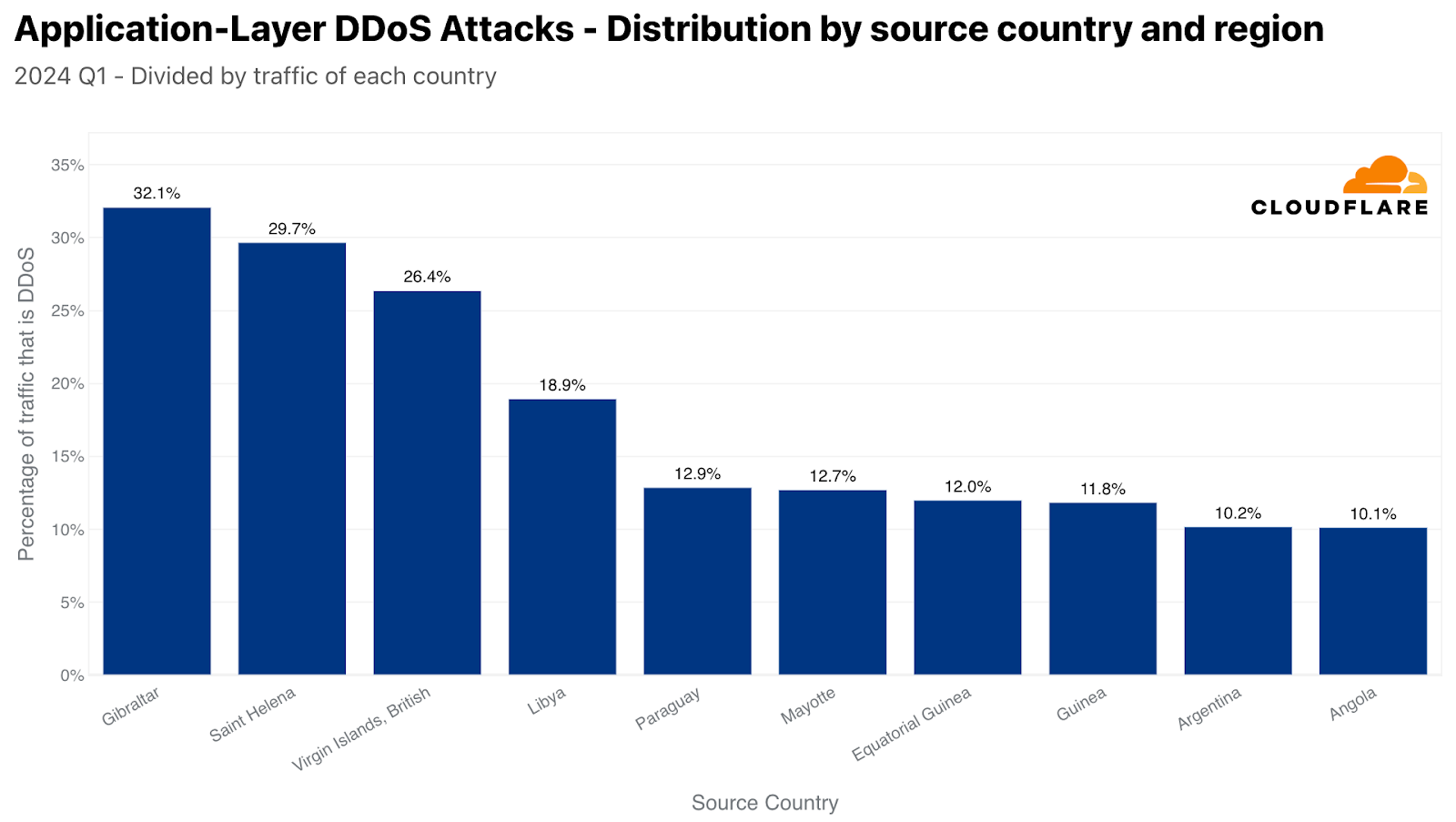

如果將資料標準化,將每個國家/地區的攻擊流量除以該國家/地區的總流量,我們會得到一個完全不同的結果。在源自直布羅陀的 HTTP 流量中,將近三分之一是 DDoS 攻擊流量,使其成為最大來源。聖赫勒拿位居第二,然後依次為英屬維京群島、利比亞、巴拉圭、馬約特島、赤道幾內亞、阿根廷和安哥拉。

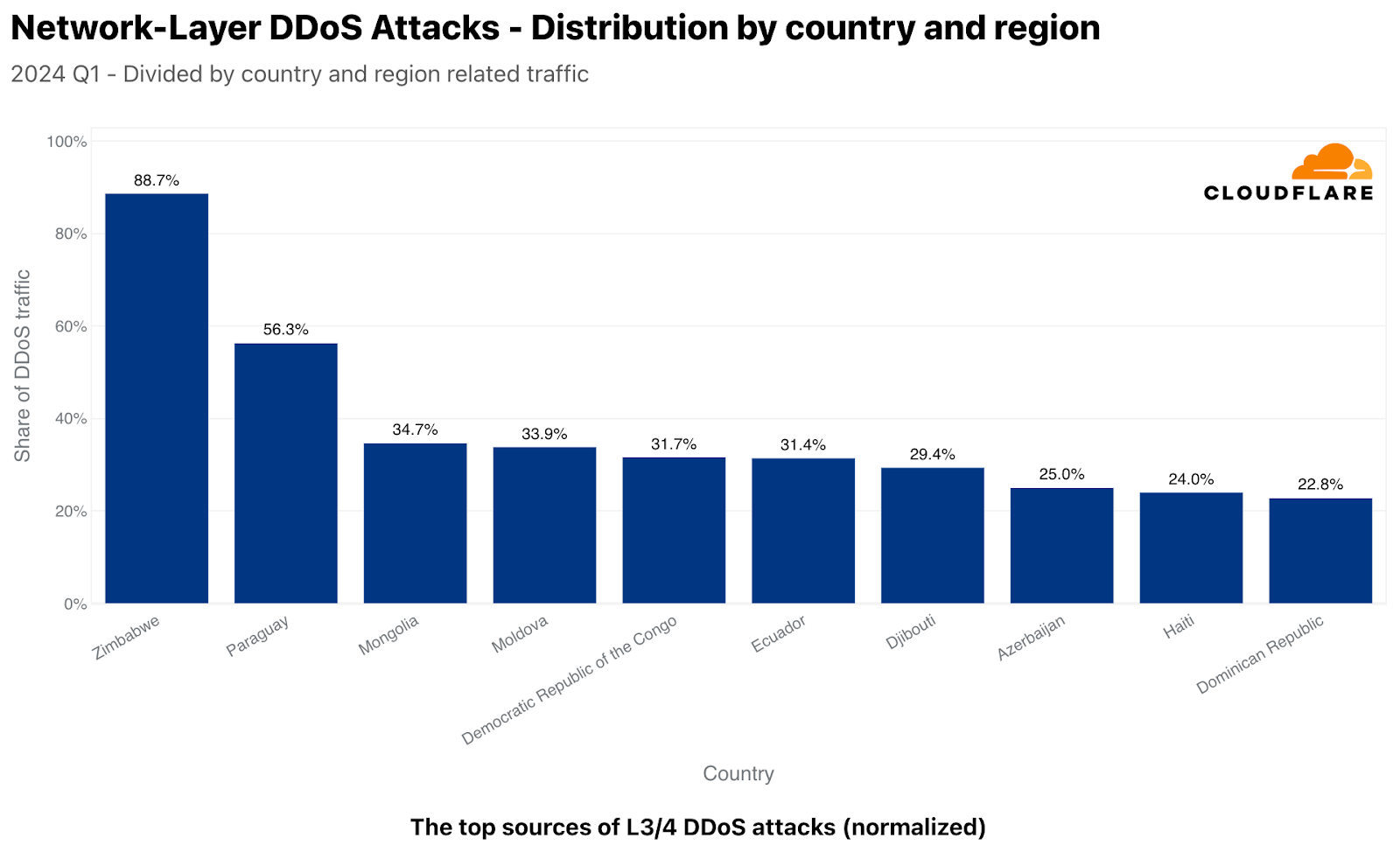

回到網路層,標準化後,情況看起來也大不一樣。在我們位於津巴布韋的資料中心擷取的流量中,將近 89% 為第 3/4 層 DDoS 攻擊。巴拉圭的攻擊份額超過 56%,其次是蒙古,攻擊份額接近 35%。其他主要地點包括摩爾多瓦、剛果民主共和國、厄瓜多爾、吉布提、亞塞拜然、海地和多米尼加共和國。

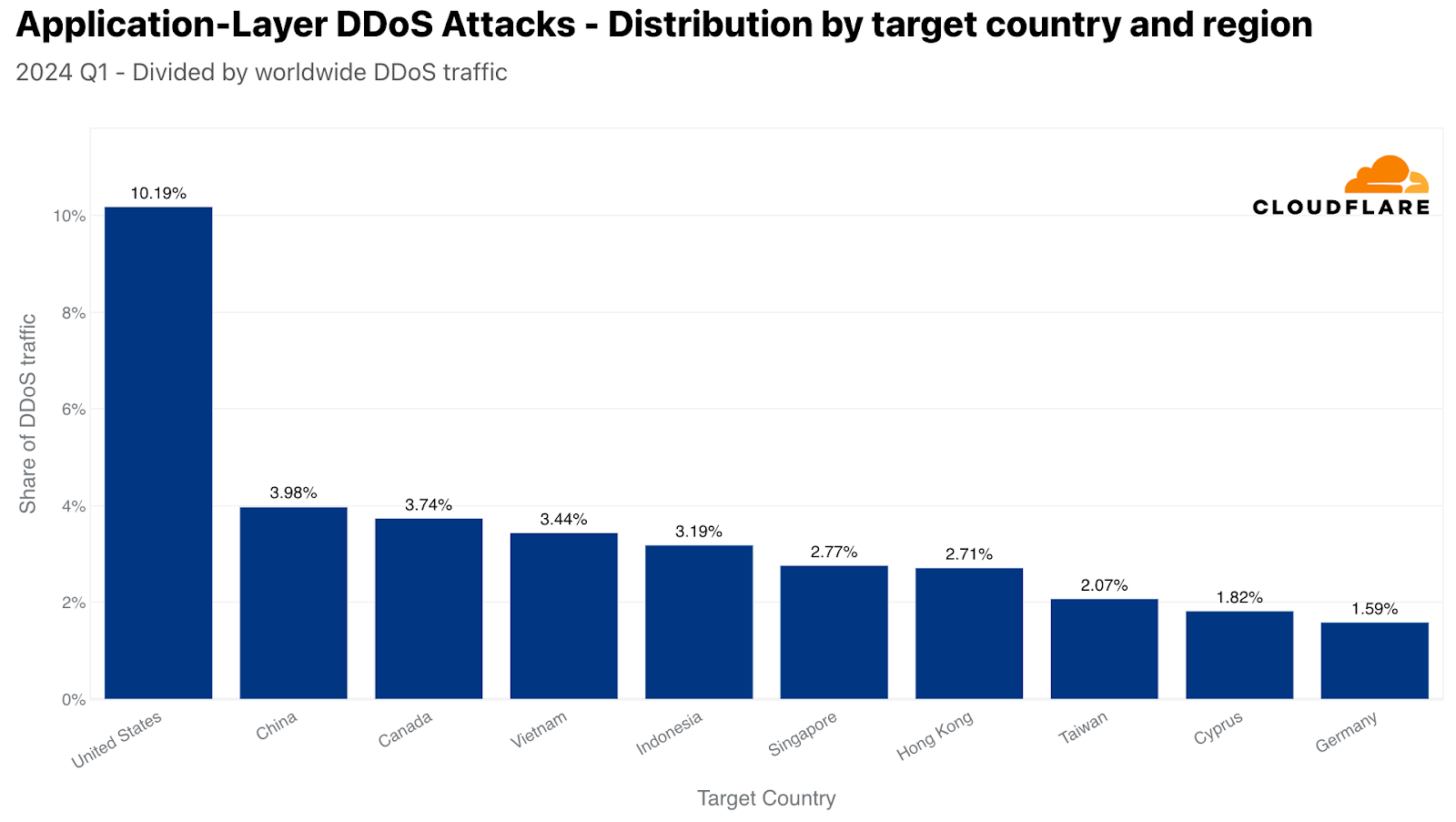

在分析針對我們客戶的 DDoS 攻擊時,我們會使用其帳單國家/地區來確定「受攻擊的國家或地區」。2024 年第一季,美國是遭受 HTTP DDoS 攻擊最多的國家。在 Cloudflare 緩解的每 10 個 DDoS 請求中,就有一個針對美國。位列第二的是中國大陸,然後依次為加拿大、越南、印尼、新加坡、中國香港、中國台灣、賽普勒斯和德國。

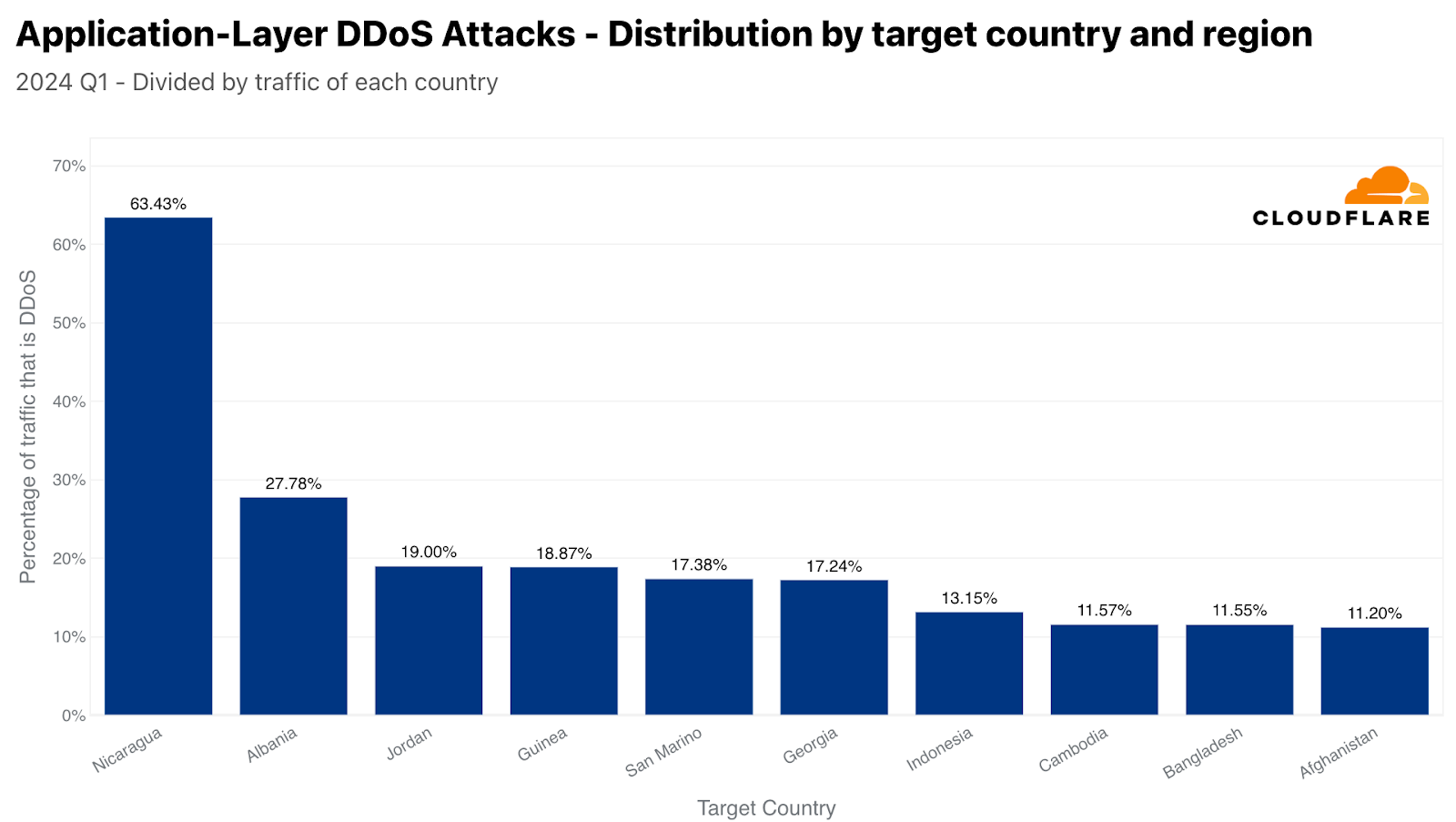

如果將資料標準化,將每個國家/地區的攻擊流量除以該國家/地區的總流量,清單發生了巨大變化。在前往尼加拉瓜的 HTTP 流量中,超過 63% 是 DDoS 攻擊流量,使其成為遭受攻擊最多的地點。位列第二的是阿爾巴尼亞,然後依次為約旦、幾內亞、聖馬利諾、格魯吉亞、印尼、柬埔寨、孟加拉和阿富汗。

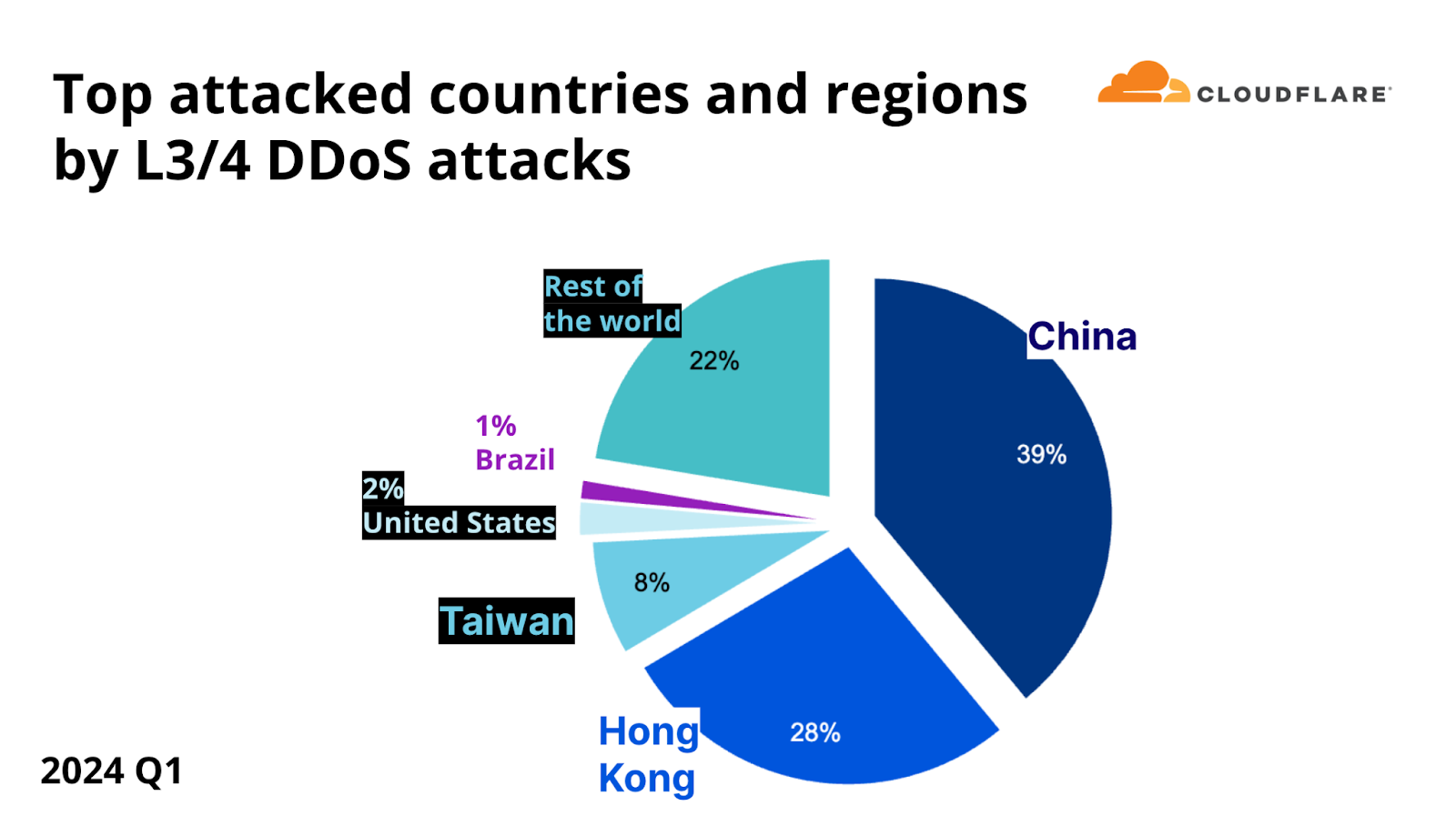

在網路層,中國大陸是遭受攻擊最多的地點,因為在 2024 年第一季 Cloudflare 緩解的所有 DDoS 位元組中,有 39% 是針對 Cloudflare 的中國客戶。中國香港位居第二,然後依次為中國台灣、美國和巴西。

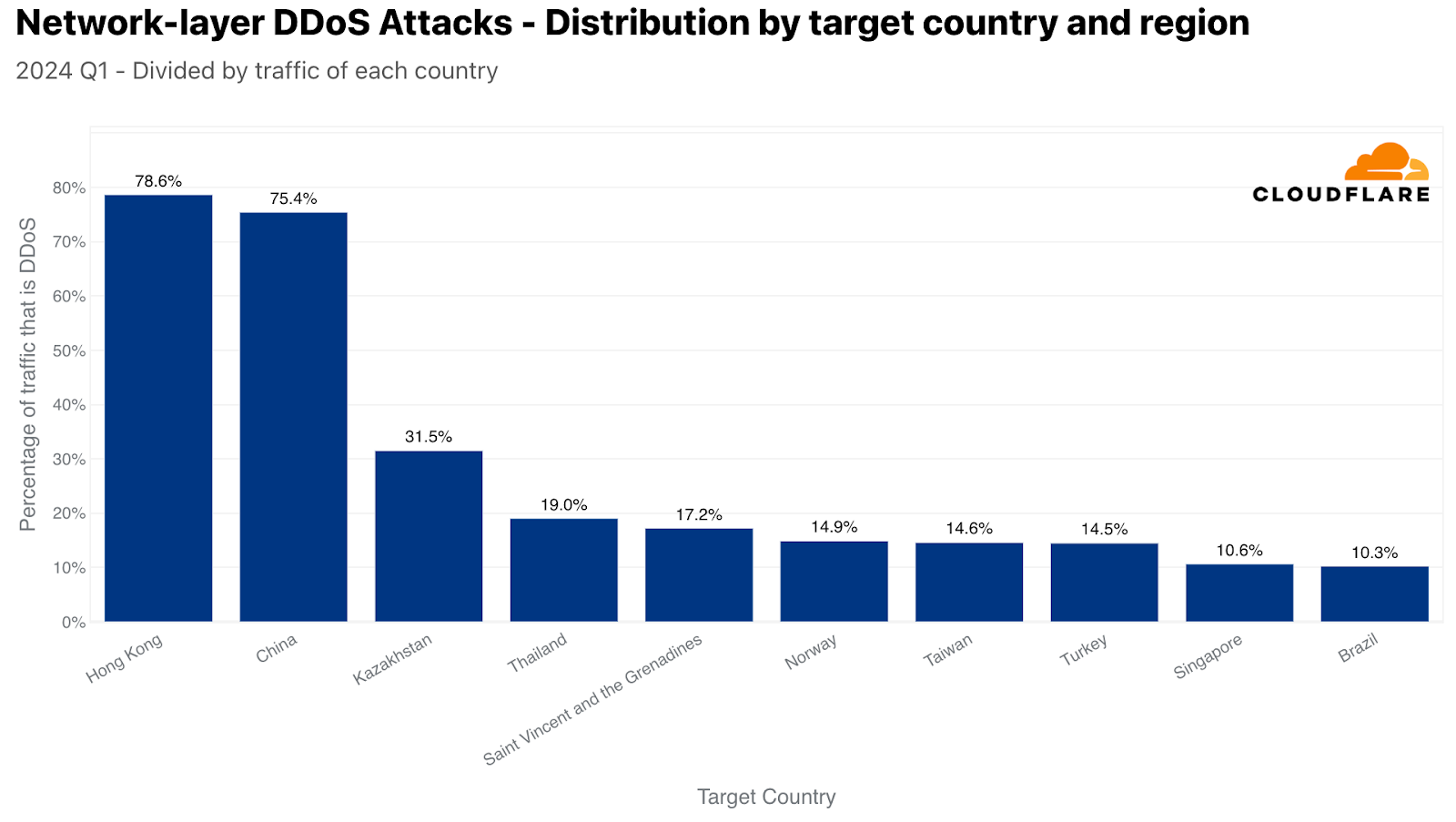

回到網路層,標準化後,中國香港成為遭受攻擊最多的地點。第 3/4 層 DDoS 攻擊流量在前往香港的所有流量中佔比超過 78%。位居第二的是中國大陸,其 DDoS 份額為 75%,其次是哈薩克、泰國、聖文森和格林納丁斯、挪威、中國台灣、土耳其、新加坡和巴西。

Cloudflare 的使命是幫助建立更好的網際網路,這是一個保持網際網路安全、高效且可供所有人存取的願景。每 10 次 HTTP DDoS 攻擊中,就有 4 次持續超過 10 分鐘,大約十分之三的攻擊持續時間超過 1 小時,因此挑戰是巨大的。然而,無論是每秒超過 10 萬個請求的攻擊(每 10 次攻擊中就會有一次),還是每秒超過 100 萬個請求的攻擊(每 1,000 次攻擊中只有 4 次),Cloudflare 的防禦始終堅不可摧。

自 2017 年率先推出不計量 DDoS 防護以來,Cloudflare 堅定不移地兌現其承諾,為所有組織免費提供企業級 DDoS 防護,確保我們的進階技術和強大的網路架構不僅能夠抵禦攻擊,而且還能毫不妥協地保持效能。樂雲另提供全中文服務,如果對於相關資訊想要進一步了解,請線上立即連絡我們,我們會由專人回覆您!